Конспект курса БИР

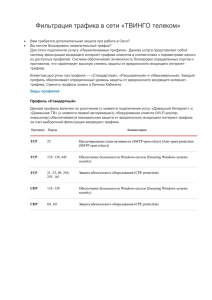

advertisement