Администрирование в телекоммуникационных системах

advertisement

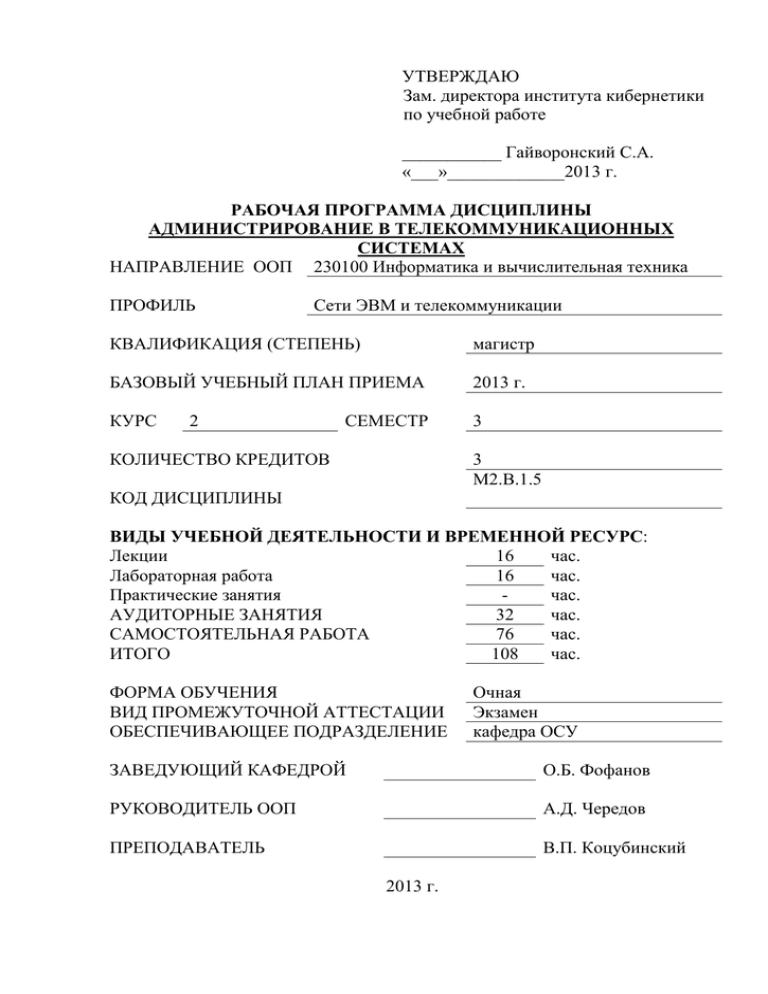

УТВЕРЖДАЮ Зам. директора института кибернетики по учебной работе ___________ Гайворонский С.А. «___»_____________2013 г. РАБОЧАЯ ПРОГРАММА ДИСЦИПЛИНЫ АДМИНИСТРИРОВАНИЕ В ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМАХ НАПРАВЛЕНИЕ ООП 230100 Информатика и вычислительная техника ПРОФИЛЬ Сети ЭВМ и телекоммуникации КВАЛИФИКАЦИЯ (СТЕПЕНЬ) магистр БАЗОВЫЙ УЧЕБНЫЙ ПЛАН ПРИЕМА 2013 г. КУРС 3 2 СЕМЕСТР КОЛИЧЕСТВО КРЕДИТОВ 3 М2.В.1.5 КОД ДИСЦИПЛИНЫ ВИДЫ УЧЕБНОЙ ДЕЯТЕЛЬНОСТИ И ВРЕМЕННОЙ РЕСУРС: Лекции 16 час. Лабораторная работа 16 час. Практические занятия час. АУДИТОРНЫЕ ЗАНЯТИЯ 32 час. САМОСТОЯТЕЛЬНАЯ РАБОТА 76 час. ИТОГО 108 час. ФОРМА ОБУЧЕНИЯ ВИД ПРОМЕЖУТОЧНОЙ АТТЕСТАЦИИ ОБЕСПЕЧИВАЮЩЕЕ ПОДРАЗДЕЛЕНИЕ Очная Экзамен кафедра ОСУ ЗАВЕДУЮЩИЙ КАФЕДРОЙ О.Б. Фофанов РУКОВОДИТЕЛЬ ООП А.Д. Чередов ПРЕПОДАВАТЕЛЬ В.П. Коцубинский 2013 г. 1. Цели освоения модуля (дисциплины) Код Формулировка цели цели Ц1 Подготовка выпускников к проектно-конструкторской деятельности в области создания и внедрения аппаратных и программных средств объектов профессиональной деятельности в соответствии с техническим заданием и с использованием средств автоматизации проектирования. Ц2 Подготовка выпускников к проектнотехнологической деятельности в области создания компонентов программных комплексов и баз данных, автоматизации технологических процессов с использованием современных инструментальных средств и технологий программирования. Ц3 Подготовка выпускников к комплексным инженерным исследованиям для решения задач, связанных с разработкой аппаратных и программных средств объектов профессиональной деятельности. Ц4 Подготовка специалистов к монтажно–наладочной и сервисноэксплуатационной деятельности для ввода разработанных объектов профессиональной деятельности в опытную и промышленную эксплуатацию с выполнением требований защиты окружающей среды и правил безопасности производства. Ц5 Подготовка выпускников к самообучению и непрерывному профессиональному самосовершенствованию. 2. Место дисциплины в структуре ООП Дисциплина «Администрирование в телекоммуникационных системах» относится к вариативной составляющей профессионального цикла учебных дисциплин ООП и входит в модуль М2.В.1.5 Управления и эксплуатации. Для изучения дисциплины «Администрирование в телекоммуникационных системах» студент должен: Знать: современные тенденции развития информатики и вычислительной техники, компьютерных технологий; основы создания информационных систем и использование новых информационных технологий обработки информации; методы обеспечения информационной безопасности. Уметь: настраивать конкретные конфигурации операционных систем; программировать на одном из языков структурного программирования; разрабатывать объектно-ориентированную модель предметной области; проводить сравнительный анализ параметров основных технических средств ЭВМ (процессора, памяти); выбрать базовую конфигурацию компьютера. Владеть: элементами функционального анализа; навыками работы с различными операционными системами и их администрирование; навыками построение карт загрузки локальных сетей. Пререквизиты: М2.Б1 (Вычислительные системы), М2.В2 (Информационная безопасность и защита информации в сетях ЭВМ). Кореквизиты: М2.В.1.1 (Беспроводные информационные сети), М2.В.1.2 (Проектирование информационных и телекоммуникационных систем), М2.В.1.4 (Технологии сети Интернет: протоколы и сервисы), М2.В.4.2 (Технологии проектирования информационных систем). 3. Результаты освоения дисциплины Код резуль татов Р2 Р3 Результат обучения Р2 Результат обучения (выпускник должен быть готов) Ставить и решать инновационные задачи анализа с использованием глубоких фундаментальных и специальных знаний, аналитических методов и сложных моделей в условиях неопределенности. Применять полученные знания для решения нечетко определенных профессиональных задач, стоящих в области внедрения новейших технологий в сфере телекоммуникаций и сетей ЭВМ. Выполнять инновационные проекты с применением глубоких и принципиальных знаний, оригинальных методов проектирования для достижения новых результатов, обеспечивающих конкурентные преимущества в условиях жестких экономических, экологических, социальных и других ограничений.. Код Знания Код З.2.1 Базовые знания в области компьютеризации науки и образования У.2.1 З.2.2 Основы управления программными процессами У.2.2 Умения Использование методологических знаний в области информационных технологий при решении проблем применения их в сфере науки и образования Анализ эффективности и продуктивности использования информационных технологий в решении задач Код Владения В.2.1 Методами обработки экспериментальных данных. В.2.2 Навыками конфигурирования локальных сетей, реализацией сетевых протоколов Результат обучения Код Знания Код З.2.3 Технологии разработки алгоритмов и программ, методов отладки и решения задач на ЭВМ в различных режимах, основы объектноориентированного подхода к программированию. У.2.3 З.2.4 Принципы программного управления периферийными устройствами; У.2.4 З.2.5 Основы конфигурирования сетевых соединений У.2.5 З.2.6 Принципов построения современных операционных систем и особенности их применения. У.2.6 У.2.7 Р3 З.3.1 Методы проектирования аппаратных и программных средств вычислительной техники У.3.1 Умения профессиональных Ставить задачу и разрабатывать алгоритм ее решения, использовать прикладные системы программирования, разрабатывать основные документы, работать с современными системами программирования, включая. Планирование изменений с целью совершенствования профессиональной деятельности на основе применения информационных технологий Администрирование и управление сетевыми устройствами. Администрировать операционные системы для обеспечения эффективной работы пользователей, программных комплексов и информационных систем. Настраивать конкретные конфигурации операционных систем. Выбирать операционную систему для решения задач обработки информации; Планировать, организовывать и проводить научные исследования Код Владения В.2.3 Методами и средствами разработки и оформления технической документации В.2.4 Работа с наиболее популярными программами обработки графики, звука, видео и анимации. В.2.5 Разработка эффективных программных систем; устранение причин неэффективной и некорректной работы информационновычислительной системы. В.2.6 В.3.1 Проектирования систем защиты информации, обеспечивающие: сохранение целостности, защиты от несанкционированног Результат обучения Код З.3.2 Знания Методы хранения, обработки, передачи и защиты информации Код У.3.2 Умения Использовать типовые программные продукты, ориентированные на решение научных, проектных и технологических задач Код В.3.2 Владения о доступа к передаваемой информации, авторство передаваемых сообщений Работа со средствами защиты, программирование алгоритмов криптографической защиты информации и безопасности в вычислительных сетях В результате освоения дисциплины студент будет: Знать: Современные подходы к моделированию телекоммуникационных систем; Анализ информационных потребностей пользователей инф. систем; Принципы программного управления периферийными устройствами; Основные типы и способы защиты информации в сетях ЭВМ, способы аппаратной защиты; Средства мониторинга и анализа локальных сетей. Уметь: Устанавливать, настраивать администрировать операционные системы; Осуществлять настройку базовых сетевых компонентов; Анализировать спецификации для принятия решения по оптимизации; Выстраивать стратегию принятия решения по защите разных аппаратных и программных устройств с нужной конфиденциальностью. Владеть: Выстраивать стратегию в использовании информационных ресурсов; Методами выбора элементной базы для построения различных способов защиты ОС и периферийных устройств; Проектирование и создания WEB интерфейсов к системам управления доступом к ресурсам; Методами работы с современной элементной базой систем защиты. В результате освоения дисциплины «Администрирование в ТКС» студентом должны быть достигнуты следующие результаты: Таблица 2. Планируемые результаты освоения дисциплины (модуля) Код Результат обучения результатов (выпускник должен быть готов) РД1 Применять базовые и специальные знания в области современных информационных технологий для решения инженерных и экономических задач. РД2 РД3 РД4 РД5 Проводит теоретические и экспериментальные исследования, включающие поиск и изучение необходимой научно-технической информации в области прикладной информатики. Проводить исследования, связанные с оценкой информационной безопасности проектов. Знает основные способы защиты компьютерной информации, и способы предоставление контента по запросу. Умеет содержательно ставить постановку задач, по установки требуемого ПО, программную документацию в соответствии с современными стандартами Умеет эффективно работать индивидуально и в качестве члена группы, состоящей из специалистов различных направлений и квалификаций, демонстрировать ответственность за результаты работы и готовность следовать корпоративной культуре организации. 4. Структура и содержание дисциплины 4.1. Содержание разделов дисциплины: Тема № 1. Теоретические основы администрирования. Основные понятия определения, роль и задача аутентификации, фактор аутентификации Тема № 2. Парольная аутентификация Методы парольной аутентификации. Парольные политики. Тема № 3. Аутентификация с помощью биометрических характеристик Биометрические характеристики. Недостатки и возможные атаки. Тема № 4. Аутентификация с помощью одноразовых паролей Аппаратно-программные ОТР-токены, системы одноразовых паролей Тема № 5. Криптография с открытым ключем Инфраструктура открытых ключей (RKI). Интеллектуальные устройства. Тема № 6. Протоколы аутентификации в локальной сети Протоколы LAN Manager, Kerberos, Kerberos + PKINIT Тема № 7. Механизмы при подключении Протоколы: PPP PAP, CHAP, EAP. TACACS+, RADIUS, IEEE 802.1x EAPOL. Cisco NAC Тема № 8. Механизмы в защищенных соединениях Защищенные протоколы: SSL, TLS, SSH, S-HTTP, SOCKS IPSec. Тема № 9. Хранение ключевой информации Аппаратные средства защиты в современных PKI-решения. Token Manager System компании Aladdin. Удостоверяющие сервера. Тема № 10. Обеспечение безопасности доступа к данным Microsoft Авторизация при доступе к объекту. Система аудита Activ Directory, Oracle 4.2. Структура дисциплины по разделам и формам организации обучения Таблица 1. Название раздела/темы 1. Теоретические основы администрирования. 2. Парольная аутентификация Аудиторная работа (час) Лекции Практ./сем. Лаб. занятия зан. 1 0 1 0 СРС (час) 12 2 Колл, Контр. Р. 1 Итог о 13 4 3. Аутентификация с помощью биометрических характеристик 4. Аутентификация с помощью одноразовых паролей. 5. Криптография с открытым ключом 6. Протоколы аутентификации в локальной сети 7. Механизмы при подключении 8. Механизмы в защищенных соединениях 9. Хранение ключевой информации 10. Обеспечение безопасности доступа к данным Microsoft Итого 1 0 2 0 3 2 4 2 0 8 1 1 1 2 1 2 0 2 2 2 12 12 2 2 14 0 0 1 1 15 13 6 6 17 1 4 16 0 21 16 76 3 108 16 0 5. Образовательные технологии Таблица 2. Методы и формы организации обучения (ФОО) ФОО Лекц. Методы IT-методы Работа в команде Игра Обучение на основе опыта Опережающая самостоятельная работа Проектный метод Поисковый метод Исследовательский метод 6.1 Лаб. раб. СРС 6. Организация и учебно-методическое обеспечение самостоятельной работы студентов Текущая СРС. работа с лекционным материалом, поиск и обзор литературы и электронных источников информации по индивидуально заданной проблеме курса, выполнение домашних заданий, домашних контрольных работ, опережающая самостоятельная работа, перевод текстов с иностранных языков, изучение тем, вынесенных на самостоятельную проработку, подготовка к лабораторным работам; подготовка к контрольной работе, к зачету, экзамену. Творческая проблемно-ориентированная самостоятельная работа (ТСР). поиск, анализ, структурирование и презентация информации, исследовательская работа и участие в научных студенческих конференциях, семинарах и олимпиадах; анализ научных публикаций по заранее определенной преподавателем теме. 6.2 6.2. Содержание самостоятельной работы студентов по дисциплине 1. Перечень научных проблем и направлений научных исследований Архитектура современных удостоверяющих серверов. Как работают системы аутентификации по голосу. Как работают системы аутентификации по роговице глаза. Сравнительный анализ крипто систем Microsoft, Oracle, Citrix. 2. Темы, выносимые на самостоятельную проработку. Тема № 1. Основные сервисы для обеспечения систем управления доступом Тема № 2. Сопровождение функционирования Центра сертификации, повышение защищенности системы на основе ОС Windows 2008 Server Тема № 3. Доступ в СУБД Oracle с аутентификацией по имени пользователя и паролю LDAP-каталоге Тема № 4. Доступ в СУБД Oracle с аутентификацией на основе сертификатов Тема № 5. Режим работы протокола IPSec на модуле NME-RVPN при использовании программного обеспечени CSP VPN Gate для аутентификации и защиты данных Тема № 6. Настройка Secure Gateway для безопасного подключения к опубликованным приложения из недовведенных средств передачи данных Тема № 7. Настройка WEB Interface 4.x для использования смарт-карт Тема № 8. Управление идентификации (ILM) Тема № 9. Microsoft Identity Server (MIIS) Тема № 10. Компоненты систем, построенных с использованием XenApp 6.3 Контроль самостоятельной работы Оценка результатов самостоятельной работы организуется как единство двух форм: самоконтроль и контроль со стороны преподавателей. Учебно-методическое обеспечение самостоятельной работы студентов 1. Комагоров В.П., Коцубинский В.П. Менеджмент в телекоммуникационных системах – Томск: Изд-во. Национального Исследовательского Томского государственного политехнического университета, 2011. – 124с. 6.4 2. Шелупанов А.А. и др., Аутентификация // Учебное пособие для вузов. – М.: Горячая линия -Телеком. 2009., 552с. 3. Will Schmied. Managing and Maintaining a Windows Server 2003 Environment for an MCSA. – : Syngress Publishing, Inc. 800 Hingham Street Rockland, MA 02370 », 2003. – 737 с. 4. Rob Amini, …. How to Cheat at Designing Security for a Windows Server 2003 Network. – : Syngress Publishing, Inc. 800 Hingham Street Rockland, MA 02370 », 2006. – 653 c. Учебно-методические материалы, находящие в локальной сети кафедры ОСУ ТПУ и кафедры КСУП ТУСУР. 7. Средства (ФОС) текущей и итоговой оценки качества освоения дисциплины Текущий и итоговый контроль оценки качества освоения дисциплины осуществляется на основе рейтинг-плана, в котором в соответствии с учебным и календарным планами указаны все формы отчетности. Для получения итоговой оценки качества освоения дисциплины проводится Экзамен. Оценка качества освоения дисциплины производится по результатам следующих контролирующих мероприятий: Контролирующие мероприятия выполнение и защита лабораторных работ выполнение и презентация групповых проектов доклады по групповым работам во время конференц-недель тематические контрольные работы Экзамен Результаты обучения по дисциплине РД1, РД3, РД4 РД1, РД2, РД3, РД4, РД5 РД1, РД2, РД3, РД4, РД5 РД1, РД2, РД3, РД4 РД1, РД2, РД3, РД4 Для оценки качества освоения дисциплины при проведении контролирующих мероприятий предусмотрены следующие средства (фонд оценочных средств): вопросы входного контроля; контрольные вопросы, задаваемые при выполнении и защите лабораторных работ; вопросы для проведения контрольных работ (текущий контроль); вопросы для самоконтроля; вопросы, выносимые на зачет (рубежный контроль). 7.1. Входной контроль (пример вопросов тестовой форме) 1. Назовите процедуры при регистрации пользователя в системе. 2. Что такое аутентификация? 3. Что такое идентификация? 4. Что такое авторизация? 5. Что такое аудит? 6. Что такое администрирование? 7. Перечислите элементы аутентификации. 8. Для чего служит механизм управления доступом? 9. Перечислите факторы аутентификации. 10. Приведите примеры фактов аутентификации. 11. Назовите методы парольной аутентификации пользователя на основе открытого пароля. 12. Что такое однонаправленные хэш-функции? 13. Что такое PIN-код? 14. Назовите области и условия использования PIN-кода. 15. Для чего необходимы парольные политики? 16. Приведите примеры атак на системы, в которых используется аутентификация на основе пароля. 7.2. Вторая контрольная (пример вопросов) 1. Уровни модели OSI и их описание. 2. Понятие домена, «леса», «дерева» в Active Directory. 3. Виртуальные локальные сети, цели создания, принципы конфигурирования. 4. Сетевые устройства в Solaris, виды и области применения. 5. Групповые политики в Windows 2008 Server, их возможности при работе с сетью. 6. Основные утилиты мониторинга сети в Solaris. 7. Сетевое проектирование и документирование. 8. Настройка зон в Windows 2008 Server и Solaris. 9. Как сконфигурировать IIS сервер для авторизации в домене. 10. Раскройте понятие ведомого и ведущего домена, в каких случаях они применяются. 11. Может пользовать быть администратором локальной машины, не являясь администратором домена. 12. Какие тапы взлома пароля Вы знаете. 13. Перечислите стандартные группы пользователей и их привилегии. 14. Чем отличается идентификация от аутоинтефикации? 7.3. Третья контрольная (пример вопросов) Пример вопросов для Экзамена 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. Из каких элементов состоит ключевая пара и для чего предназначен каждый элемент? Что такое электронная цифровая подпись? Приведите примеры использования. В каких случаях можно использовать криптографию с открытым ключом? Приведите пример использования криптографии с открытым ключом для шифрования сообщения. Приведите пример аутентификации пользователя с помощью открытых ключей. Для чего предназначена инфраструктура открытых ключей (PKI)? Назовите способы хранения закрытого ключа. Назовите недостатки аутентификации с помощью открытых ключей. Приведите примеры атак на системы, использующие с помощью открытых ключей, и способы защиты от подобных атак. Какие протоколы включены в механизм аутентификации Point-to-Point (PPP)? Перечислите основные моменты стандарта 802.1х. Какие методы ЕАР стандарта 802.1х включены в стандартную комплектацию Windows XP? Какие методы ЕАР стандарта 802.1х включены в стандартную комплектацию Win 2k8? 14. Опишите взаимодействие между пользователем, клиентом и сервером RADIUS. 15. Опишите методы получении ключей шифрования, используемых для РРР. 16. На каких этапах должна быть обеспечена безопасность закрытого ключа пользователя? 17. Перечислите подходы к обеспечению безопасности закрытых ключей. 18. Опишите жизненный цикл токенов. 19. Перечислите основные критерии выбора персонального средства аутентификации и хранения ключевой информации Рубежный контроль (пример билета на ЭКЗАМЕН) Национальный исследовательский Томский политехнический университет Утверждаю Зам. директора ИК по УР _____________ С.А. Гайворонский ___________20__ г Экзаменационного билет № 5 По дисциплине «Администрирование ТКС » Институт кибернетики Курс 2 Семестр 3 Кафедра оптимизации систем управления Вопрос 1 Вопрос 2 Вопрос 3 Вопрос 4 Что такое аутентификация? Может пользовать быть администратором локальной машины, не являясь администратором домена? Для чего предназначена инфраструктура открытых ключей (PKI)? Опишите жизненный цикл токенов. Составил: доц. каф. ОСУ ______________ В.П. Коцубинский Зав. каф. ОСУ ______________ О.Б. Фофанов Методика организации, проведения и оценивания групповой проектной работы студентов 1. Студенты академической группы разбиваются на малые группы по 1-2 человека 2. В каждой малой группе назначается «Сервер» и «Клиент». Руководитель – координирует работу группы и формирует тип и правила запроса. Клиент – отправляет запросы и выясняет устойчивость сервера. 3. Каждый участник группы выполняют задание лабораторной работы самостоятельно, т.е. создают собственные приложение (пишутся скрипты) и описывают полученные результаты (п.3. отчета). 4. Затем весь полученный материал копируется преподавателю. При отсутствии замечаний производят соединение всего материала в единый проект. В п.3 отчета необходимо прописать ФИО ответственного исполнителя каждой части проекта. 5. В конце занятия группа защищает свой проект преподавателю. 6. На следующей лабораторной работе участники группы меняются ролями. 7. На конференц-неделе каждая проектная группа представляет и защищает свой проект (проект должен содержать выполнение дополнительного задания). 8. Защита проводится в виде семинара. Присутствует целиком вся группа. 9. На защиту предоставляется доклад, сопровождающая его презентация по проекту (в формате PowerPoint), сам проект. Регламент проведения семинара 1. Представление работы малой группой (доклад, презентация и представление) – 1015 мин. (каждый участник группы должен представить свою часть) 2. Защита проекта (вопросы и ответы) – 7-10 мин. 3. Обсуждение доклада (высказывания, замечания, рекомендации, прения) – 2-3 мин. 4. После представления всех проектов - подведение итогов (тайное голосование, подведение итогов). 5. Объявление результатов. 6. Награждение победителей. В каждой группе выделяют 1. оппонента – участника, который будет задавать вопросы участникам других проектов; 2. эксперта – участника, который будет давать оценку другим проектам от лица своей группы; 3. члена счетной комиссии – участник, который будет участвовать в работе счетной комиссии по подведению результатов голосования и итоговых результатов. 8. Рейтинг качества освоения дисциплины Оценка качества освоения дисциплины в ходе текущей и промежуточной аттестации обучающихся осуществляется в соответствии с «Руководящими материалами по текущему контролю успеваемости, промежуточной и итоговой аттестации студентов Томского политехнического университета», утвержденными приказом ректора № 77/од от 29.11.2011 г. В соответствии с «Календарным планом изучения дисциплины»: текущая аттестация (оценка качества усвоения теоретического материала (ответы на вопросы и др.) и результаты практической деятельности (решение задач, выполнение заданий, решение проблем и др.) производится в течение семестра (оценивается в баллах (максимально 60 баллов), к моменту завершения семестра студент должен набрать не менее 33 баллов); промежуточная аттестация (экзамен) производится в конце семестра (оценивается в баллах (максимально 40 баллов), на экзамене студент должен набрать не менее 22 баллов). Итоговый рейтинг по дисциплине определяется суммированием баллов, полученных в ходе текущей и промежуточной аттестаций. Максимальный итоговый рейтинг соответствует 100 баллам. 9. Учебно-методическое и информационное обеспечение дисциплины Основная литература: 1. Комагоров В.П., Коцубинский В.П. Менеджмент в телекоммуникационных системах – Томск: Изд-во. Национального Исследовательского Томского государственного политехнического университета, 2011. – 124с. 2. Шелупанов А.А. и др., Аутентификация // Учебное пособие для вузов. – М.: Горячая линия -Телеком. 2009., 552с. 3. Will Schmied. Managing and Maintaining a Windows Server 2003 Environment for an MCSA. – : Syngress Publishing, Inc. 800 Hingham Street Rockland, MA 02370 », 2003. – 737 с. 4. Rob Amini, …. How to Cheat at Designing Security for a Windows Server 2003 Network. – : Syngress Publishing, Inc. 800 Hingham Street Rockland, MA 02370 », 2006. – 653 c. Программное обеспечение и Internet-ресурсы: 1. www.alladin.ru 2. http://ru.wikipedia.org/wiki/Active_Directory 10. Материально-техническое обеспечение модуля (дисциплины) Наименование Адрес, учебный корпус, аудитория Компьютерный класс. 12 компьютеров i4770 3,3 634034, Томск, ул.Советская UHz, 2 DDR-3 8Gb, HDD 1Tb) 84/3, Институт Кибернетики ТПУ, ауд.212 Программа составлена на основе Стандарта ООП ТПУ в соответствии с требованиями ФГОС по направлению и профилю подготовки 230700 Прикладная информатика (в экономике). Программа одобрена на протокол № 13 от «27» июня 2013 г. Автор: Рецензент: заседании кафедры ОСУ ИК, ________________ доцент каф. ОСУ, канд. техн. наук В.П. Коцубинский _________________Зав. кафедрой ОСУ, канд. техн. наук О.Б. Фофанов ПРИЛОЖЕНИЕ 1 Неделя Дата начала недели 70-79 баллов 64-69 баллов F Результат обучения по дисципли не >= 55 баллов менее 55 баллов 3 семестр 2013/14 учебного года Лектор: Коцубинский Владислав Петрович Кол-во часов Вид учебной деятельности по разделам Ауд. Сам. Лекции, ч. Практ. занятия, ч. Лаб. занятия, ч. Всего ауд. работы, ч. СРС, ч. ИТОГО, часов Кредитов 72 108 3 Контроль Экз. 16 16 32 Информационное обеспечение Оценивающие мероприятия Защита расчетных работ Зачтено Неудовл./Незач ет B С+ С D для студентов группы 8ВМ2Г, института Кибернетики, ООП «Информатика и вычислительная техника» Контрольна я работа «Удовл.» 80-89 баллов Защита групповых проектов «Хорошо» B+ КАЛЕНДАРНЫЙ РЕЙТИНГ-ПЛАН ИЗУЧЕНИЯ ДИСЦИПЛИНЫ «КОМПЬЮТЕРНЫЙ ПРАКТИКУМ» Защита ЛР ОЦЕНКИ А+ 96-100 баллов «Отлично» А 90-95 баллов Кол-во баллов Учебная литература Интернет ресурсы 0 ОСН1 ОСН2 ИР1 5 ОСН2 ИР1 Лекция № 1. 1 РД1 РД3 РД4 РД5 Теоретические основы администрирования. Основные понятия определения, роль и задачи аутентификации, фактор аутентификации 1 12 0 Лекция № 2. 1-2 РД1 РД3 РД4 РД5 Парольная аутентификация Методы парольной аутентификации. Парольные политики. 1 0 2 Контрольная работа(тестовая) 1 5 Лекция № 3. 2 РД1 РД3 РД4 РД5 3 РД1 РД3 РД4 РД5 3 4 4-5 5-6 7-8 РД1 РД3 РД4 РД5 РД1 РД3 РД4 РД5 РД1 РД3 РД4 РД5 РД1 РД3 РД4 РД5 РД1 РД3 Аутентификация с помощью биометрических характеристик Биометрические характеристики. Недостатки и возможные атаки. 1 2 ОСН2 0 ИР1 Лекция № 4. Аутентификация с помощью одноразовых паролей Аппаратно-программные ОТР-токены, системы одноразовых паролей Лабораторная работа № 1. Лекция № 5. Аутентификация с помощью одноразовых паролей Аппаратно-программные ОТР-токены, системы одноразовых паролей 2 2 2 Лекция № 6. Протоколы аутентификации в локальной сети Протоколы LAN Manager, Kerberos, Kerberos + PKINIT 1 Лекция № 7. Механизмы при подключении Протоколы: PPP PAP, CHAP, EAP. TACACS+, RADIUS, IEEE 802.1x EAPOL. Cisco NAC 1 соединениях Лабораторная работа №4 Лекция № 9. Хранение ключевой информации Аппаратные средства защиты в 10 ОСН2 ИР2 5 ОСН3 ИР2 ОСН3 ИР2 10 ОСН3-4 ИР2 5 ОСН2 ИР2 10 ОСН2 ИР2 10 4 Лабораторная работа № 2. Контрольная работа Лабораторная работа №3 Лекция № 8. Механизмы в защищенных 2 12 5 12 2 5 1 2 5 2 2 5 2 1 14 РД4 РД5 современных PKI-решения. Token Manager System компании Aladdin. Удостоверяющие сервера Лабораторная работа №5 Контрольная работа 9 РД2 РД5 5 5 2 1 КОНФЕРЕНЦ-НЕДЕЛЯ Защита проекта 2 2 5 5 Всего по контрольной точке (аттестации) 1 10 РД1 РД3 РД4 РД5 10-17 РД1 РД3 РД4 РД5 18 РД2 РД5 Лекция №. 10 Обеспечение безопасности доступа к данным Microsoft Авторизация при доступе к объекту. Система аудита Activ Directory, Oracle 50 1 8 2 4 ОСН2 ИР2 ОСН1 ИР2 Лабораторная работа № 6. Аппаратный анализ сети 5 5 КОНФЕРЕНЦ-НЕДЕЛЯ Контрольная работа Защита проекта Всего по контрольной точке (аттестации) 2 Экзамен 1 1 ОБЩИЙ ОБЪЕМ РАБОТЫ ПО ДИСЦИПЛИНЕ 32 2 5 5 5 60 40 76 100