IT. Сетевое и системное администрирование

advertisement

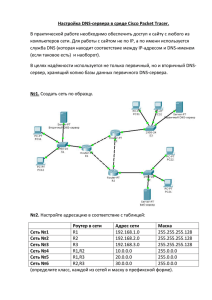

1. 2. 3. 4. ВВЕДЕНИЕ КОНКУРСНОЕ ЗАДАНИЕ ОЦЕНКА ОТРАСЛЕВЫЕ ТРЕБОВАНИЯ ТЕХНИКИ БЕЗОПАСНОСТИ Техническое описание (далее «ТО») 1. Введение 1.1. Название и описание предметной области 1.1.1. Название предметной области ИТ: Сетевое и системное администрирование 1.1.2. Описание предметной области Сетевое и системное администрирование требует широких познаний в области информационных технологий. В связи с быстрым развитием этой области знаний, требования к администраторам постоянно возрастают. Администратор должен уметь: Разрабатывать и развертывать комплексную информационную инфраструктуру предприятий, включающую рабочие станции, учетные записи пользователей, серверы и сетевое оборудование Использовать широкий набор операционных систем и серверного ПО Эффективно организовывать защищенные соединения сетей предприятий, доступ в Интернет и иные сети Устанавливать и настраивать устройства беспроводной сети, коммутаторы, маршрутизаторы и средства защиты информации Организовывать защиту информации от несанкционированного доступа Разрабатывать документацию информационной структуры предприятия Устанавливать, настраивать и отлаживать программные и аппаратные средства VoIP Устанавливать и настраивать IPv4, основные службы IPv6 и туннели Устанавливать, настраивать и поддерживать виртуальные среды 2. КОНКУРСНОЕ ЗАДАНИЕ 2.1. Формат и структура программы соревнований Период Модуль Остров A ОС Linux Остров B ОС Windows Остров C Компьютерные сети, VoIP Остров D Защита сетей и интеграция Задания Установка, настройка, обновление Установка, настройка, обновление Установка, настройка, обновление Установка, настройка, обновление 2.2. Требования к программе соревнований От каждого модуля соревнования требуется следующее: Сложность должна соответствовать возможностям Участников Программа по работе с оборудованием Cisco должна соответствовать текущей программе сертификаций CCNA, CCNA Security и CCNA Voice Программа по администрированию серверов на Windows должна соответствовать текущей версии MCITP и проводится на текущих версиях серверных ОС Microsoft Программа по администрированию Linux должна соответствовать RHCE или эквивалентному набору знаний Каждый раздел модуля должен иметь титульный лист, оформленный согласно требованиям WorldSkills; Задания должны быть написаны кратко, простым языком, легким для перевода (инструкции для Участников должны содержать минимум текста). Модуль должен сопровождаться критериями выставления оценок. Эти критерии утверждаются непосредственно перед началом соревнований, согласно данному техническому описанию Допускается использование только англоязычных версий операционных систем. Оборудование и операционные системы, используемые на соревновании должны поддерживаться во всех странах, участвующих в соревновании на момент проведения предыдущих соревнований Допускается использование разнообразных способов проверки практических знаний — комплексных заданий на весь соревновательный день, повторных проверок (round-robin test), анализа распечаток и снимков экрана и др. Включение нового ПО и служб в модули подлежит обсуждению и голосованию на дискуссионном Форуме Конкурсное задание Практическая часть Секция 1. «…примите мои поздравления, Вы назначены на должность главного системного администратора ООО КБ «MegaBank». Перед Вами стоит ответственная задача – собственноручно создать информационную инфраструктуру центрального офиса (ЦО) ООО КБ «MegaBank». Наш банк будет предлагать населению самые современные, передовые финансовые сервисы, работакоторыхнапрямуюзависитототказоустойчивого функционирования информационной инфраструктуры. Хотелось бы обратить Ваше внимание на важность обеспечения должного уровня информационной безопасности, как сервисов банка, так и информационной инфраструктуры в целом.» День первый. Начало. «Не знаю, был ли я готов к этому или нет. Первый день в должности и сразу такое. Как обычно. Сделай так, чтобы все было хорошо и безопасно. Хех. Ладнохотьподрукойесть книга «Информационная инфраструктура банка своими руками»». За неделю до вашего назначения на должность, совет директоров банка обратился за консультацией к крупнейшему интегратору ООО «Грок». Результат «консультации» перед вами ядро информационной инфраструктуры банка - набор сетевого, серверного оборудования и частичная документация. Часть оборудования уже скоммутирована, однако, необходимо завершить коммутацию оборудования, согласно схеме сети: ● Обожмите подходящий сетевой кабель для подключения вашего маршрутизатора R1 к глобальной сети Интернет. В качестве оборудования провайдера выступает маршрутизатор Cisco ISR. Не пытайтесь получить к нему доступ. ● Обожмите подходящий сетевой кабель для подключения серверной фермы SF1 к коммутатору SW1. ● Проверьте соответствие коммутации сетевого оборудования схеме сети. Прежде чем приступить к настройке оборудования, убедитесь, что все оборудование обеспечено надежным источником электропитания, позволяющим избежать отключения оборудования в случае исчезновения электропитания. Перейдем к настройке оборудования. Как написано в книге «Информационная инфраструктура банка своими руками» - коммутатор всему коммутатор, а маршрутизатор, маршрутизатор, маршрутизатор. Следовательно, начать необходимо с первоначальной настройки сетевого оборудования: o ● Настройте коммутатор Cisco Catalyst 2960 (далее SW1) и маршрутизатор Cisco ISR 2811 (далее R1): o Выполните базовую настройку подсистемы аутентификации, авторизации и учета (Authentication, Authorization and Accounting, AAA): ▪ Присвойте соответствующее имя сетевому оборудованию, согласно схеме сети. ▪ Настроить доменное имя wsr-tyumen.ru ▪ Создайте пользователя cisco пароль cisco. ▪ Установите пароль на вход в привилегированный режим - cisco. ▪ При просмотре файла конфигурации все пароли пользователей и пароль на вход в привилегированный режим должны отображаться в виде хэша. ▪ Аутентификация и авторизация пользователей должна проходить с использованием локальной базы данных. ▪ Для банка важна физическая безопасность - обеспечьте аутентификацию и авторизацию пользователей при консольном доступе к оборудованию. Для удобства управления сетевым оборудованием, настроить возможность удаленного подключения: ▪ При удаленном доступе пользователь cisco попадает в привилегированный режим без дополнительной авторизации. ▪ В целях безопасности информационной инфраструктуры, в банке используется только безопасный протокол управления сетевым оборудованием - SSH. Настройте доступ к сетевому оборудованию с использованием SSH. ● Версия протокола – 2. ● При генерации SSH ключей укажите минимальную длину ключа, необходимую для работы протокола SSHv2. ● Исключить любую возможность воспользоваться другими протоколами управления (http, telnet и т.д). o С целью защиты маршрутизатора R1 от BruteForce атак: ▪ Установить блокировку входа на 2 минуты в случае 2 неудачных попыток в течении 10 секунд. Исключением для блокировки должны быть сетевые адреса из управляющей ВЛВС. ▪ Установить задержку после ввода пары логин\пароль равную 5 секундам. o На коммутаторе: ▪ Отключить динамическое согласование транков на всех портах коммутатора; ▪ Настроить VTP домен TYUMEN2014 в режиме, не распространяющем информацию из базы ВЛВС, с паролем wsr_2014; ▪ Создать виртуальные локальные сети (ВЛВС) согласно приложению 1; ▪ Настроить интерфейсы коммутатора согласно приложению 2. ▪ Настроить виртуальный интерфейс 3-го уровня для удаленного управления коммутатором в управляющей подсети согласно приложению 3. ▪ Настроить магистральные (транковые) порты согласно топологии; На транковых портах разрешить только ВЛВС необходимые для данной топологии. ▪ На коммутаторе настроить протокол STP, обладающий следующими характеристиками: ● STP топология рассчитывается для каждой ВЛВС. ● Соседние коммутаторы обмениваются друг с другом информацией о состоянии портов. ● Время сходимости коммутационной топологиивсегонесколько секунд. ● Настроить интерфейс коммутатора F0/1 таким образом, чтобы избежать 30-и секундной задержки, связанной с особенностями работы протокола STP. o На маршрутизаторе: ▪ Настроить интерфейс F0/1: ● Создать сабинтерфейсы для каждой ВЛВС из приложения 2. ● Присвоить сетевые адреса на каждый сабинтерфейс. Адрес маршрутизатора – последний доступный адрес из соответствующей подсети. ▪ Для нашего банка время=деньги. Настройте точное время на маршрутизаторе R1, обеспечьте возможность устройствам синхронизировать время с R1 по протоколу NTP. Для обеспечения безопасной работы сервиса точного времени в сети, используйте ключ wsrtyumen2014 для подписи и проверки пакетов NTP. После первоначальной настройки сетевого оборудования необходимо подключить маршрутизатор R1 к глобальной сети Интернет. Известно, что провайдер предоставляет подключение посредством протокола PPPoE. IP адрес назначается провайдером. Учетные данные для подключения: Login: MegaBank Password: MegaBank2014 В случае успешного подключения к глобальной сети Интернет Вы должны иметь возможность отправлять ICMP запросы и получать ICMP ответы от сетевого адреса 8.8.8.8. Необходимо обеспечить доступ в глобальную сетьинтернетдляподсетей DMZ и WiFi-Guest. Выполните все необходимые настройки R1, используя функцию трансляции сетевых адресов PAT. Пора переходить к настройке серверной фермы SF1. В нашем банке планируется развернуть контроллер домена, центр выдачи сертификатов, сервер политики сети, а так же, предоставлять сервис online-банкинга. С точки зрения удобства управления вычислительными ресурсами, наиболее оптимальнывыборомбудет использование платформы виртуализации Microsoft Hyper-V. Разверните на сервере ОС MS Windows Server 2008R2 в core режиме. Назовите сервер HV-SRV01 Выполните настройку сетевых интерфейсов (Установите IP адрес управляющего адаптера 10.0.200.1/24), брандмауэра, рабочей группы и учетных записей для управления гипервизором (для облегчения задачи используйте утилиту sconfig) Разверните роль Hyper-V на сервере (Для задач описанных ниже можно использовать утилиты Remote Server Administration Tools (RSAT) установленные на ноутбуке) Настройте виртуальный коммутатор (Создайте внешнюю виртуальную сеть для - ВМ VM1 (VLAN 211) и VM2 (VLAN 250) соотв.) Настройте пить для хранения файлов ВМ в папке: “D:\VMs\” Создайте 2 виртуальные машины VM1 и VM2 в соотв. с Приложением 8. Разверните ОС Windows Server 2008 R2 в ВМ VM1 и VM2 На виртуальной машине VM1: ● Настройте сетевые параметры в соответствии с приложением №6. ● Назовите сервер dc01; ● Установите роль контроллера домена megabank.ru: ○ Установите новый домен в новом лесу. ○ В качестве имени домена используйте megabank.ru. ● Установите службу DNS и создайте записи DNS согласно приложения №7. ● На контроллере домена установите службу DHCP-сервера и настройте три области для ВЛВС 101, 115,116 со следующими параметрами: ○ DNS сервер = контроллер домена. ○ Шлюз по-умолчанию = маршрутизатор R1. ○ Диапазон исключений для каждой ВЛВС = с 1 по 10й и с 250 по 254йсетевые адреса. ○ Пользователи ВЛВС 101, 115, 116 должны получать адреса динамически. ● Добавьте рабочую станцию PC1 в домен megabank.ru. ● Установите роль Active Directory Certificate Services: ○ Установите сервис Certificate Authority с поддержкой выдачи сертификатов через WEB-форму. ○ Сервер CA должен быть коневым сервером масштаба предприятия. ○ Обеспечьте возможность выдачи сертификата через WEB-форму посредством протокола HTTPS. ○ Обеспечьте возможность автоматической выдачи сертификатов всем пользователям и компьютерам домена megabank.ru ● В будущем, в целях обеспечения безопасности ЛВС, планируется внедрение механизмов авторизации пользователей и компьютеров в сети с использованием сертификатов. Для этих целей Вам необходимо настроить две групповые политики: ○ Первой групповой политикой необходимо обеспечить автоматическую выдачу сертификатов новым пользователям домена megabank.ru. ○ Второй групповой политикой необходимо обеспечить автоматическую выдачу сертификатов компьютерам домена megabank.ru. ● Установите роль Службы политики сети и доступа (в составе только сервер политики сети). На виртуальной машине VM2: ● Настройте сетевые параметры в соответствии с приложением №6. ● Назовите сервер websrv01; ● Установите роль веб-сервера IIS 7.5: ○ Используйте параметры по-умолчанию. ○ Используя встроенные инструменты IIS, сгенерируйте запрос сертификата для HTTPS. ○ Используя сервер CA на контроллере домена, выдайте сертификат для сервера IIS. ○ Установите полученный сертификат на сервер IIS. ○ Включите поддержку HTTPS для безопасного доступа к MegaBankOnline. День второй. Защита. «Я больше не сплю… Совсем несплю… ПослеподключениякглобальнойсетиИнтернет, мой маршрутизатор Cisco ISR 2811 стал объектом сетевых атак со всех континентов планеты. Я вижу DOS, DDOS, BrutForce атаки. Они здесь... Они уже рядом...» После подключения к глобальной сети Интернет, необходимо провести ряд мероприятий направленных на защиту периметра сети - маршрутизатора R1: ● На маршрутизаторе R1 проведите мероприятия направленные на защиту от спуфинга сетевых адресов: o Запретите входящие IP пакетыиз глобальнойсетиИнтернетсоследующими характеристиками: ▪ Несуществующие сетевые адреса 0.0.0.0/32 и 255.255.255.255/32; ▪ Сетевые адреса RFC 1918; ▪ Сетевые адреса класса D. o Разрешите отправку пакетов из вашей сети в глобальную сеть Интернет только с сетевыми адресами, выданными вам провайдером. o Запретите входящие IP, TCP, UDP, ICMP фрагментированные пакеты. o Запретите входящие пакеты с опциями IP. ● Отключите ненужные сервисы на маршрутизаторе R1: BOOTP, PAD, HTTP, сервис загрузки конфигурационного файла по сети. ● Включите прием и отправку keepalive сегментов для TCP сессий. Для защиты наших публичных сервисов от несанкционированного доступа, а так же для контроляпотоковтрафикамеждуразличнымиВЛВСнеобходимонастроитьзадействовать, встроенный в Cisco IOS, функционал межсетевого экранирования. Для этого необходимо настроить Zone-Based Firewall на маршрутизаторе R1: ● Создайте зоны ZBF: inside, WIFI-G, DMZ, outside. ● Интерфейс маршрутизатора R1, используемый для подключения к глобальной сети Интернет поместите в зону outside. ● Остальные интерфейсы маршрутизатора R1 поместите в зоны ZBF согласно приложения №4. ● Настройте правила обработки трафика ZBF, согласно приложения №5: ○ Создайте 6 классов классификации сетевого трафика ZBF. ○ Создайте необходимое количество политик ZBF для обработки сетевого трафика. ■ В классе классификации ZBF class-default использовать правило обработки сетевого траффика - drop. ● Завершите настройку ZBF, убедитесь что классы ZBF классификации сетевого трафикаиполитики ZBF обработкисетевоготрафикаработаютправильно: например, проверьте доступность сервиса MegaBankOnline из глобальной сети Интернет и из внутренних сетей без предупреждения о недействительности сертификата. С целью повышения безопасности управления сетевым оборудованием настройте аутентификацию пользователей, пытающихся получить доступ к управлению сетевым оборудованием, на нашем RADIUS-сервере: ● Только члены группы “Администраторы сети” могут получать доступ к управлению сетевым оборудованием: ○ Создайте группу “Администраторы сети”. ○ Для тестирования, создайте пользователя netadmin с паролем P@ssw0rd. ○ Настройте сервер политики сети. День второй. WiFi. Свет директоров MegaBank решил создать комфортные условия для наших клиентов, ожидающих обслуживания сотрудниками операционного зала. Для этого было решено установить воперационныйзалкофе-автоматиобеспечитьгостейбесплатнымдоступомв глобальную сеть Интернет. Для решения поставленной задачи вам необходимо: ● Настроить на ТД SSID MegaBank-Free со следующими характеристиками: o Гостевая сеть - данный SSID должен быть виден на всех устройствах клиентов, желающих получить доступ в глобальную сеть Интернет. Все механизмы авторизации должны быть отключены. o Сетевые адреса должны выдаваться согласно таблице адресации и ВЛВС компании. Использовать ВЛВС WIFI-Guest. o В качестве DHCP сервера использовать корпоративный DHCP сервер на контроллере домена. Времяарендысетевогоадресаограничить 60 минутами. o Разрешить доступ из данной сети только к ресурсам глобальной сети Интернет и к сервису MegaBankOnline. ● Настроить на ТД SSID MegaBank-Staff со следующими характеристиками: o Беспроводной сегмент корпоративной сети передачи данных – скрытый SSID, авторизация пользователей WPA2 Enterprise на RADIUS сервере, шифрование AES128. o Протокол авторизации PEAP посредством сертификата. o Сетевые адреса должны выдаваться согласно таблице адресации и ВЛВС компании. Использовать ВЛВС WIFI-Staff. o Только члены группы “Пользователи домена” могут авторизоваться в данной сети. o В качестве DHCP сервера использовать корпоративный DHCP сервер на контроллере домена. Время аренды сетевого адреса – 8 дней. o Разрешить доступ из данной сети возможен ко всем внутренним и внешним ресурсам, за исключением подсети управления (ВЛВС 252). Приложение 1. Таблица ВЛВС и сетевой адресации. Номер ВЛВС 101 115 116 200 211 250 252 Название ВЛВС Staff WIFI-Guest WIFI-Staff SC VN1 DMZ Management Подсеть 10.0.101.0/24 10.0.115.0/24 10.0.116.0/24 10.0.200.0/24 10.0.211.0/24 192.168.250.0/24 10.0.252.0/24 Приложение 2. Соответствие номеров портов и ВЛВС. Номер порта Номер ВЛВС Состояние порта FastEthernet0/1 FastEthernet0/2 101 - FastEthernet0/3 - FastEthernet0/24 - Access Определить самостоятельно Определить самостоятельно Определить самостоятельно Приложение 3. Адресация устройств в управляющей сети. Имя устройства SW1 AP1 R1 PC1 VM1 ВЛВС 252 252 252 101 211 Сетевой адрес 10.0.252.1 10.0.252.15 10.0.252.254 10.0.101.1 10.0.211.1 Приложение 4. Соответствие номера ВЛВС и зоны ZBF. Номер ВЛВС 101 115 116 200 211 250 252 Название ВЛВС Staff WIFI-Guest WIFI-Staff SC VN1 DMZ Management Зона ZBF inside WIFI-G inside inside inside DMZ inside Приложение 5. Правила классификации и обработки трафика BF. Источник Назначение Тип трафика Действие outside DMZ TCP, сервисы HTTP и HTTPS inspect inside DMZ TCP, сервисы HTTP, HTTPS, RDP inspect WIFI-G DMZ TCP, сервисы HTTP и HTTPS inspect inside outside полный доступ inspect WIFI-G inside UDP, сервисы DNS, DH CP inspect WIFI-G полный доступ outside inspect Приложение 6. Сетевые параметры виртуальных машин. Название ВМ Сетевой адрес Шлюз по-умолчанию VM1 10.0.211.1/24 10.0.211.254 VM2 192.168.250.1/24 192.168.250.254 Тип записи Сетевой адрес Имя AAA 8.8.8.8 google.com AAA 10.0.200.1 HVhost1.megabank.ru AAA 192.168.250.1 online.megabank.ru Приложение 7. Записи DNS Приложение 8. Параметры создания виртуальных машин. Название ВМ ЦПУ ОЗУ Диск Сеть VM1 1 2 ГБ 30 Внешняя виртуальная сеть VLAN211 VM2 2 2 ГБ Динамически расширяемый 40 Внешняя виртуальная сеть VLAN250 3. ОЦЕНКА Данный раздел содержит руководство по оценке программы соревнований/модулей, а также критерии и процедуры оценивания Участников. 3.1. Критерии оценивания Данный раздел определяет критерии оценивания и максимальное число баллов (субъективных и объективных). Суммарное число баллов по всем критериям оценивания составляет 100. Разде л Критерий Балл Субъектив ный (если применимо) 0 Объектив ный Общий Остр ОС Linux 25 25 ов A Остр ОС Windows 0 25 25 ов B Остр Сети и VoIP 0 25 25 ов C Остр Защита сетей и 0 25 25 ов D интеграция Всего 0 100 100 3.2. Субъективная оценка Не применимо a. Указания по критериям оценивания Критерии оценивания для каждого модуля формулируются Группой разработки модуля Ниже приведен пример критериев оценивания: a. Настроен RAID 1 в зеркальном режиме (mirroring) b. Пять жестких дисков SCSI обнаружены c. Второй жесткий диск разбит на два раздела d. Оба раздела по 10Гб, отформатированы и готовы к использованию e. DNS функционирует f. Диск D резервируется g. Резервные копии сохраняют состояние системы h. /usr/local или файлы, представляющие его, резервируются i. Настроено разностное резервное копирование (differential backup) каждый день и полное раз в неделю j. Резервное копирование производится в по расписанию, в 24:00 k. Произведена установка Linux l. Передачу запросов DNS вверх по иерархии (DNS Forwarding) производит сервер на Linux m. Кэш DNS очищен n. Диапазон адресов для раздачи через DHCP создан и удовлетворяет требованиям заказчика o. Шлюзом по умолчанию является 192.168.1.1 p. Адрес сервера DNS 192.168.1.2 q. Срок аренды адреса, полученного по DHCP составляет 2 дня r. Домен работает в основном режиме (2003 Native Mode) s. Установлен RDWeb t. RDWeb отвечает на запросы только из диапазона адресов VPN u. Служба RRAS установлена и работает в режиме сервера VPN. b. Процедура оценивания Каждый модуль соревнований проводится на отдельном Острове. Остров, на котором Участник выступает в первый день определяется следующим образом: a. Если в «жюри острова» присутствует Эксперт, являющийся соотечественником Участника, то Участник начинает на этом острове. b. Если Эксперт, являющийся соотечественником Участника входит не в «жюри острова», а в Группу контроля качества (Quality Assurance Team), то производится жеребьевка. Запрещается вносить изменения в работу Участника с целью улучшить оценку, за исключением случая, когда подобные процедуры явно прописаны в критериях оценивания Эксперты, приехавшие на соревнования распределяются по Группам оценивания, которые занимаются оценкой работ Участников. Суммарное оценивания этапов Соревнований На проведение каждого модуля (этапа) соревнований должен быть отводится один соревновательный день, чтобы можно было производить суммарное оценивание Обнародование критериев оценивания c. Участникам предоставляется краткий обзор критериев оценивания d. Полностью критерии оценивания предоставляются только Экспертам по причине того, что подробные критерии оценивания содержат решения к заданиям из программы соревнований. e. За индивидуальный раздел модуля дается не более 10% баллов модуля, т.е. не более 2,5 баллов 4. СПЕЦИФИЧЕСКАЯ ДЛЯ ПРЕДМЕТНОЙ ОБЛАСТИ ТЕХНИКА БЕЗОПАСНОСТИ Подробнее смотрите в требованиях по охране труда и технике безопасности страны, проводящей соревнования При работе с разобранным ПК кабель питания должен быть отсоединен При работе с разобранным ПК Участники должны пользоваться средствами антистатической защиты (антистатические браслеты и т.п.) Инфраструктурный лист WorldSkills Открытого Чемпионата Тюмень 2014 «IT.Сетевое и системное администрирование» (оснастка 10 участников) Позиция 1 1.1 1.2 1.3 1.4 Наименование и техническая характеристика Маршрутизатор Cisco 2811 Маршрутизатор Cisco 2801 Коммутатор Cisco 2960 Точка доступа Cisco AIRAP1242G-E-K9 1.5 Телекоммуникационный шкаф 1.6 ПК в сборе 1.7 1.8 1.9 Монитор Клавиатура Мышь Сетевой адаптер Intel e1000 1Gbps 1.10 1.11 1.12 1.13 1.14 1.15 2 2.1 2.2 2.3 2.4 2.5 3 3.1 3.2 3.3 3.4 3.5 3.6 3.7 3.8 Ноутбук Единица измерения Количество Примечание Оборудование для конкурсантов шт. 5 шт. 5 шт. 5 с блоком питания или PoEшт. 5 инжектором Eurolan Rackwall 60W-07-6408GY или аналог (ширина 600 шт. 5 мм, глубина 450 мм, высота 7U) Тип процессора - Intel Core i3, количество ядер процессора минимум 2, размер оперативной памяти шт. 10 минимум 8Гб, объем жесткого диска - не менее 500ГБ, оптический привод - DVD±RW, сетевой адаптер - 100 мбит\с шт. 10 шт. 10 шт. 10 шт. 5 шт. 12 HP Probook 430 Grey или аналог Набор инструментов для оконцовки 2-х и 4-х парного шт. 5 медного кабеля USB-COM адаптер шт. 5 Defender USR 130 или аналог Источник бесперебойного шт. 5 1500VA питания на 6 розеток Проводной интернет канал не менее 5 мбит Расходные материалы для конкурсантов Кабель витая пара UTP Cat м. 300 одна бухта 5e Коннекторы RJ45 шт. 100 Блокнот шт. 20 Ручка шт. 20 Стикер, пачка шт. 5 Инфраструктурное оборудование Стол типа "парта" шт. 26 Офисный стул шт. 44 Активный акустический шт. 1 YAMAHA MSR-100 монитор Стойка для акустического шт. 1 YAMAHA SKS-8011JB монитора Микрофон Доска информационная (флипчарт) Моно лазерное МФУ Сетевые фильтры на 6 шт. 1 SHURE PGX24E/SM58 K5E шт. 1 «Комус» (70×100, на роликах) шт. шт. 1 8 Samsung SCX-3400F 3.9 3.10 3.11 розеток, 2м Концелярский нож Ножницы Беспроводный маршрутизатор шт. шт. 3 3 шт. 1 Linksys WRT54G2 или аналог 3.12 Набор отверток шт. 3 HERCULES STAYER 25055-H8 или аналог 3.13 Телевизор шт. 6 LG 32LS669C 32” или аналог 3.14 Мобильная напольная стойка под ЖК-телевизор шт. 6 3.15 Видеокоммутатор шт. 1 3.16 Кабель HDMI M-M, 1,5м шт. 1 3.17 Кабель HDMI M-M, 2м шт. 3 3.18 Кабель HDMI M-M, 3м шт. 2 3.19 Кабель HDMI M-M, 6м шт. 4 3.20 Кабель HDMI M-M, 10м шт. 2 3.21 4 4.1 4.2 Напольный кабель канал, 5м шт. 2 Legrand 32800 Расходные материалы для инфраструктуры Бумага для печати на шт. 1 принтере, пачка 500 листов или аналогичное напольное Антистатический линолеум м2 100 покрытие для площадки 4.3 Блок бумаги для флипчартов, пачка 20 листов шт. 1 4.4 Набор маркеров для письма на бумаге шт. 1 шт. шт. 50 5 шт. 1 шт. шт. 50 2 4.5 4.6 4.7 4.8 4.9 ATEN VM0808H 8x8 Video Matrix Switch диск DVD-R USB флешка 8 Гб Внешний USB жесткий диск 250Гб Стяжки, 15 см Скотч, рулон Edding E-380