Аутентификация Up

advertisement

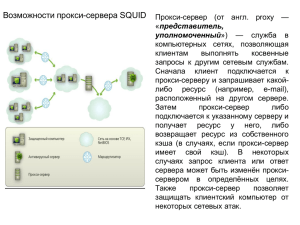

ЭК – Лекция 3 Тема 1: Базовые понятия и технологии ЭК Лекция 3: Методы адресации и навигации в мировой информационной сети Содержание лекции Стр. 1. Интернет и электронная коммерция …………………………………..___ 2. Методы адресации в Интернет …………………………………………___ 3. Методы доступа в Интернет ……………………………………………..___ 4. Доступ к Интернет через NAT proxy server ……………………………___ 5. Доступ к Интернет через Cash proxy server …………………………..___ 6. Администрирование сетей доступа к Интернет. Аутентификация ...……………………………………………….……….___ 7. Учет трафика ……………………………….……………………………..___ 8. Безопасность подключения к Интернет ……………………………….___ 9. Распределение пропускной способности канала…….……………….___ 10. Доступ к ресурсам и другие ограничения ……..……………………..___ 11. Настройка шлюза IPFW ……………………..…………………………..___ 12. Внедрение и работа с SQUID………….………………………………..___ 13. Анализ трафика …………………..………………………..……………..___ 14. Выводы …………………..………………………………………………...___ 15. Методы поиска в Интернет. Поисковый сервер Google ……………………….……………………..___ 16. Тезаурус лекции ………….………………………………………..…..___ 17. Контрольные вопросы по лекции ……….…………………………..___ 1. Интернет и электронная коммерция Up Интернет- это множество всевозможных сетей, подсетей и их объединений, разбросанных по всему миру, связанных между собой каналами телекоммуникации, и, что самое главное – использующих на верхних уровнях взаимодействия стек протоколов TCP/IP. В этом стеке основным протоколом, который поддерживается маршрутизаторами этой сети, является Интернетпротокол IP. Согласно семиуровневой модели открытых систем (OSI/ISO), впрочем, как и в четырехуровневой модели DoD, этот протокол определяет третий уровень взаимодействия, называемым сетевым (или точнее, межсетевым). По этому протоколу по сети продвигаются отдельные пакеты, на которые разбиваются более длинные сообщения. Каждый пакет является полностью самостоятельным; он имеет свой заголовок, в котором помимо всего прочего, указаны адреса получателя и отправителя. Используемая в настоящее время версия протокола IP-V.4 предусматривает длину IP адреса в виде 4 октетов, т.е. 32 бита. (Кстати, байт не всегда равен 8 бит, он может быть равен 9 и даже 12 бит в разных системах, поэтому двоичное слово длиной 8 бит лучше называть октетом, а не байтом). Такая адресация позволяет иметь в Интернет пространство адресов, равное 2 32 или чуть более 4 миллиардов, что даже меньше, чем число людей на земном шаре. Ввиду того, что адресное пространство заполняется не плотно (многие компании покупают себе адреса Интернет впрок, про запас), в настоящее время ощущается весьма заметный дефицит этих адресов. В ближайшем будущем прогнозируется резкое увеличение числа устройств, подключаемых к интерсети, и на повестке дня стоит вопрос о качественном расширении адресного пространства Интернет. Одним из рассматриваемых ныне вариантов решения этой проблемы, является использование альтернативной версии протокола IP-V.6, в котором адрес представлен 16 октетами. Считается, что этого хватит надолго вперед. Расширение адресации является одной из причин работ по созданию т.н. Internet-2 (открытый проект группы ведущих университетов США), а также закрытого федерального проекта США под названием NGI (Next Generation Internet). Каждый компьютер, который постоянно подключен к сети Интернет и имеет свой выделенный зарегистрированный уникальный IP адрес, обычно называется хостом (host). Предполагается, что хост имеет некий информационный ресурс и может быть источником информации для различных пользователей сети. Как правило, хост является сервером сети, т.е. поставщиком коммуникационных и/или информационных услуг. 2. Методы адресации в Интернет Up Существуют различные вид и форматы адресов Интернет. Прежде всего, это: - 32 битовый IP адрес ( в протоколе версии V.4); символьный иерархический доменный адрес хоста (длиной до 256 октетов); URL – состоит из трех основных полей и одного дополнительного: имени протокола (например, http или ftp и др.); символьного доменного имени хоста; имени ресурса на хосте URN – Unified Resource Name (для протоколов http и ftp это полное имя файла в файловой системе сервера, т.е. путь к файлу path): вспомогательное поле служит для передачи параметров запроса по ресурсу. Наконец, если работа с Интернет идет через какой-нибудь браузер (например, MS Internet Explorer) или поисковик (например, Google), то можно вообще пользоваться абстрактными относительными адресами – ключевыми словами, фразами и т.п. – в соответствии с правилами синтаксиса конкретного поисковика (обычно эти правила весьма сходны для разных поисковиков). Использование символьных доменных имен и URL удобно для человека, но оно является сильно избыточным, и создает нетривиальные проблемы для маршрутизаторов пакетов. Для решения этой задачи на прикладном уровне стека протоколов TCP/IP предусмотрена специальная служба и ее протоколы, называемая службой доменных имен DNS – Domain Name Service. Работа этой службы и ее распределенные базы данных доменных имен позволяют маршрутизаторам узнавать IP адреса назначения пакетов по их символьным доменным именам. Кроме того, формат IP адреса обычно предусматривает наличие в нем двух частей – старшей части адреса, кодирующего некоторую сеть или подсеть, и младшая часть адреса, определяющая номер хоста в этой сети. Каждый хост и даже каждая подсеть могут быть подключены, вообще говоря, к нескольким родовым сетям, и в этом случае они должны иметь несколько различных IP адресов. Такое двухуровневое представление адресов в Интернете позволяет ограничить сложность задачи маршрутизации пакетов по сети (т.к. маршрутизаторам достаточно определять адреса только подсетей, а не самих оконечных хостов или их клиентов). Дальнейшее продвижение пакета осуществляется разными путями в зависимости от топологии и архитектуры подсети. Так, возможна трансляция младшей части IP адреса в его эквивалент канального уровня (MAC адрес хоста) с помощью протокола разрешения адресов (Address Resolution Protocol ARP), если имеется соответствие между этими адресами. Если же на один хост навешаны несколько клиентских компьютеров, то в этом случае может использоваться технология доступа через прокси-сервер (сервер-посредник) с применением т.н. процедуры NAT/PAT (Network Address Translation/Port Address Translation). При этом каждая пара внутреннего IP адреса и номера порта клиентского компьютера преобразуется (транслируется) в пару “IP-адрес хоста и номер порта хоста». Таким образом, внешний запрос из сети всегда осуществляется от имени одного компьютера-хоста, а внутренние клиентские компьютеры скрыты от сети Интернет. Такая технология позволяет весьма радикально решать в настоящее время проблему нехватки адресов Интернет, поскольку за счет уменьшения числа возможных параллельных процессов (216 на группу компьютеров – вместо такого же количества на каждый компьютер). Фактически номер порта (параллельного прикладного процесса) становится неявным элементом адреса; надо признать, что такая постановка вопроса, вообще говоря, не вписывается в общую концепцию стека протоколов TCP/IP; ведь номер порта заложен как структурный элемент транспортного уровня, в то время как IP адрес является прерогативой межсетевого уровня. Эта мера является вынужденной, и в перспективе вся архитектура протоколов сети Интернет, скорее всего, коренным образом изменится в сторону унификации и упрощения. Соотношение между двумя частями IP адреса т.е. адресом подсети, и адресом хоста в подсети) может быть гибким и определяется так называемой маской подсети. Эта маска присуща каждой подсети и должна быть известна службе DNS. Например, одна и та же маска подсети в разных форматах представления может иметь вид: 11111111 11111111 11111111 00000000 или 255.255.255.0 или 24 , или /24 При этом соответствующие этой маске IP адреса должны иметь общий указатель маски подсети, например, 144.25.1.7 / 24 , 33.46.232.93 / 24 (1) Переведя эти адреса в нормализованный формат IP адреса, получим следующие адреса: адреса подсети - 144.25.1 и 33.46.232, адреса хостов – 7 и 93. Разумеется, такая простота перевода связана с тем, что маска подсети 24 кратна восьми битам. В противном случае пришлось бы делать более сложные преобразования. В качестве упражнения расшифруем первый адрес, но с другой маской адреса, например, 30. Представим каждый из четырех сегментов адреса в двоичную форму. Учтем, что 20 =1, 21 =2, 22 = 4, 23 = 8, 24 = 16, 25 =32, 26 = 65, 27 = 128. Тогда двоичное представление IP-адреса вида 144.25.1.7/30 имеет вид: (144 = 128 + 16)10 = (10000000 + 10000 = 10010000)2 ( 25 = 16 + 8 + 1)10 = (10000 + 1000 = 00011000)2 ( 1)10 = (00000001)2 ( 7 = 4 + 2 + 1)10 = (100 + 10 + 1 = 00000111)2 Теперь полный двоичный адрес хоста в подсети имеет вид: (10010000. 00011000. 00000001. 00000111 )2 . Поскольку маска сети равна 30, то значит, первые 30 двоичных разрядов этого адреса определяют адрес подсети, а последние два – номер хоста в подсети. Таким образом, сама сеть имеет адрес (10010000. 00011000. 00000001. 00000100 )2 , а номер хоста в сети равен (11)2 . Перейдя теперь обратно к форме записи адреса вида ( 1 ), получим: адрес подсети = 144.25.1.4, номер хоста в подсети = 3. Как видим, первые три сегмента адреса остались неизменными. Этот эффект будет для всех масок подсети от 24 до 32. Несложно понять, для каких масок подсети неизменными останутся другие сегменты адреса. Ясно также, что чем меньше адрес подсети, тем большее число хостов в ней может быть. Подсеть с маской 30 может иметь всего 4 хоста, из которых один (с нулевым номером) присваивается главному узлу подсети, а остальные три – его подчиненным хостам. Подсеть с маской 24 может иметь 255 хостов. Поскольку маска подсети не передается ни в одном из заголовков (ни пакета, ни транспортного сегмента), то сам по себе IP адрес не является достаточным для маршрутизации пакета. Поэтому архитекторы Интернет вначале предполагали структуризацию всего адресного пространства IP адресов на т.н. классы (A, B, C и др.), в каждом из которых маска подсети фиксирована, и по виду старших бит адреса можно было бы сразу определить класс подсети и ее маску. Но такой подход оказался весьма расточительным, адресное пространство сегментировалось нерационально, в нем было много зарезервированных, но не используемых адресов, что во многом и породило проблему их дефицита. Поэтому, начиная с 1993 года была принята т.н. концепция бесклассовой интер-доменной маршрутизации (Classless Inter-Domain Routing - CIDR). Ее главной особенностью стала отмена фиксированных размеров маски подсети; длина адреса подсети стала переменной. Кроме того, в рамках этой концепции была проведена более четкая и строгая реструктуризация адресного пространства Интернет по административно-географическому принципу. Ведь исторически адресное пространство распределялось создателями Интернет - американскими центрами и организациями, и неизбежной была дискриминация этого разделения. 3. Методы доступа в Интернет Up Компьютеры пользователей обычно не имеют собственных зарегистрированных IP адресов; в лучшем случае, они подключаются к Интернет через т.н. прокси-сервер (или просто прокси – proxy - посредник), который взаимодействует с ними через локальную сеть LAN (или же через модемный пул с помощью коммутируемых телефонных каналов). Прокси (или прокси-сервер) – это специальная программа, устанавливаемая на компьютер (также иногда называемый «прокси-сервер»), которая передает запросы пользовательских программ (браузеров и других) в Интернет, получает ответы и передает их обратно. Необходимость в такой программе возникает обычно, если с пользовательского компьютера невозможно работать в Интернете непосредственно напрямую из-за того, что у него нет прямого подключения к Интернет (модема, например), но есть на другом компьютере в его локальной сети. Тогда на этом другом компьютере ставят программу прокси, а все остальные компьютеры локальной сети настраивают таким образом, чтобы работа велась через прокси. Сейчас через прокси умеют работать практически все популярные Интернет-программы. Это значит, что все пользователи локальной сети могут получить полноценный доступ в Интернет, если хотя бы один из них этот доступ уже имеет. Возможна ли работа всех компьютеров локальной сети в Интернет без прокси? Да, возможна. Когда-то все так работали. Но такая работа имеет свои минусы в сравнении с работой через прокси и требует выполнения дополнительных условий: каждому компьютеру должен быть выдан персональный IP-адрес в сети Интернет, а схема маршрутизации должна обеспечить попадание пакетов будут именно на данный компьютер. Это невозможно сделать без участия провайдера. Провайдеры идут на это, но, как правило, за отдельную плату. Например, $5 за каждый IP в месяц. Это хлопотно, дорого и снижает уровень безопасности в целом: каждый компьютер вашей сети станет потенциальной мишенью хакеров, вирусных атак и прочих «прелестей» Интернета. При правильной настройке компьютеров это не очень страшно, но рядовые пользователи не склонны следить за безопасностью своих компьютеров, это прибавит хлопот администраторам сети. Возможностей контролировать работу пользователей у администратора будет немного, так как система децентрализована. Кстати, при таком способе подключения тоже нужна программа-посредник на том компьютере, который непосредственно подключен к Интернет. Но при наличии реальных IP-адресов эта программа – обычный раутер (маршрутизатор) IP-пакетов, он является частью операционной системы. И к этой программе название «прокси» не применяют. Важное отличие маршрутизатора от прокси – при использовании маршрутизатора IP-пакеты остаются без изменений, в них сохраняются исходные адреса компьютеров ЛВС. А прокси всегда работает от своего имени и адреса; адреса клиентов не передаются и недоступны из Интернет. Маршрутизатор, меняющий адреса, уже является прокси (его называют NAT-proxy, NAT = network address translation). Некоторые прокси могут динамически на время сеанса связи выдавать компьютерам своей локальной сети, имеющиеся в резерве свободные IP адреса. Но чаще, вместо истинного IP адреса, прокси-сервер использует т.н. внутренние IP адреса (которые действуют только в пределах данной LAN). Эти адреса не обязаны быть уникальными в глобальной сети Интернет, они формально используются протоколом TCP/IP работающего в сети компьютера. Однако в исходящих пакетах прокси-сервер всегда указывает только свой собственный (истинный) IP адрес. Точно так же, вся приходящая информация адресуется на адрес хоста (прокси-сервера). Для того чтобы приходящая по запросу клиентов сети информация из Интернет могла попасть на каждый компьютер локальной сети, прокси-сервер может настраиваться на различные варианты взаимодействия с клиентскими компьютерами своей сети. Один из них – трансляция внутренних IP адресов клиентов и их номеров портов ( доступ через NAT proxy server). 4. Доступ к Интернет через NAT proxy server Up Напомним, что номер процесса указывается в 16 битовом поле TCP заголовка внутри пакета; он не входит в IP заголовок пакета (и не является частью адреса), а является элементом заголовка четвертого (транспортного) уровня, т.е. уровня TCP. В передаваемых клиентами пакетах сервер заменяет их номера процессов на свои номера, которые в общем случае не совпадают. Во время сеанса связи локальный компьютер отправляет свои IP-пакета на внутренний IP-адрес прокси-сервера и указывает заданный ему порт назначения сервера. Исходящий номер процесса (порт) клиента после прохождения пакетом прокси-сервера заменяется другим (текущим свободным), а вместо внутреннего IP-адреса клиента подставляется исходящий истинный IP-адрес сервера. Перевод индекса процесса во внутренний IP адрес клиента называется трансляцией адресов (Network Address Translation – NAT). Ясно, что при этом общее количество возможных параллельных процессов сервера (равное 216 =64 тысячи) распределяется между всеми клиентами локальной сети, одновременно работающими в Интернет Если, например, прокси-сервер использует сетевую операционную систему UNIX версии FreeBSD (которая выполняет роль шлюза доступа клиентских компьютеров к ресурсам Интернет), то в ней имеется программный комплекс, называемый файервол IPFW (IP Fire Wall). Это своего рода защитный экран доступа в Интернет и обратно - из Интернета к локальной сети. Одна из программ файервола (NATD – Daemon [‘di:men] – демон NAT) выполняет функцию трансляции адресов. В процессе прямой и обратной трансляции адресов демон модифицирует также заголовок транспортного уровня TCP (подставляет вместо номера прикладного процесса клиентов свои собственные номера процессов при передаче пакета в сеть, и, наоборот – при пересылке принятого из сети пакета компьютеру клиента). При настройке прокси сервера (шлюза) на трансляцию IP адресов, на каждой клиентской машине в свойствах протокола TCP/IP сетевой карты необходимо прописать IP-адрес шлюза. Схема доступа в Интернет через шлюз с трансляцией адресов показана на рис. 1. При использовании метода доступа в Интернет через шлюз c установленным в нем NAT прокси, авторизация доступа к сети Интернет слабо контролируется (только с точностью до компьютера); персональный контроль и учет затруднен. 5. Доступ к Интернет через Cash proxy server Up Другой распространенный вариант доступа клиентов в Интернет не требует трансляции индивидуальных IP адресов; для привязки и авторизации клиентов используется метод логической идентификации по несекретному символьному имени login индивидуальной учетной записи и секретному паролю доступа, известному одному или нескольким авторизованным лицам. Это – вариант работы с кэш-прокси сервером (cash proxy или просто «proxy server»)). Такой сервер тоже организует общение с Интернет (запросы и ответы) от своего имени, используя собственный IP адрес в заголовке пакета и свои индексы прикладных процессов в заголовке транспортного уровня. Однако при этом он временно запоминает в т.н. кэш-памяти результаты последних запросов в Интернет и рассылает их своим клиентам в соответствии оперативным журналом их запросов. Этот второй вариант доступа можно реализовать, если в рассмотренный выше шлюз операционной системы FreeBSD установить кэш-сервер SQUID (вместо NATD) и систему аутентификации ncsa_auth. Как правило, в корпоративной сети используется электронная почта, и для ее работы маршрутизация и NATD на шлюзе все равно Рис. 1. Доступ в Интернет через шлюз (в виде х86-сервера - ОС FreeBSD) по внутреннему IP-адресу клиентского компьютера с помощью NAT прокси . понадобятся, но для Web-почты, работающей по протоколу HTTP, достаточно проксисервера SQUID. "Скачанные" из Интернета данные SQUID передает пользователю и сохраняет в своем кэше. При повторном запросе эти данные извлекаются уже из кэша (если, конечно, Web-страница допускает кэширование), что происходит гораздо быстрее и не занимает к тому же канал доступа. Кроме более эффективного использования пропускной способности канала, получается экономия и на объеме трафика (по данным автора, в среднем за месяц она составляет 13%). Данные в кэше могут обновляться в зависимости от настройки самого прокси-сервера. При нажатии кнопки "Обновить" на панели управления браузера прокси-сервер принудительно копирует данные с Webсервера, даже если они есть у него в кэше и не устарели (а заодно и обновляет их в кэше). Но некоторые страницы на Web-сайтах специально помечаются как некэшируемые, например, для целей повышенной актуальности. Кроме собственно доступа, системному администратору необходимо еще решить проблемы авторизации доступа, учета трафика и времени работы пользователей в Интернете, обеспечения безопасности локальной сети предприятия. Необходимо также определить правила распределения пропускной способности Интернет-канала между пользователями сети и правила доступа к ресурсам Интернета; возможно, потребуется установить и другие ограничения для пользователей. Все эти процедуры, в зависимости от принятого типа доступа (NAT proxy или через кэш-сервер), имеют свои особенности. Авторизация доступа обычно осуществляется на разных уровнях, начиная от внутри компьютерных паролей, устанавливаемых в SetUp, имен и паролей пользователей самой операционной системы компьютера (например, Windows). Обычно доступ в саму локальную сеть серверного типа тоже авторизуется. Поэтому при работе с Интернет через локальную сеть авторизация может быть многоуровневой и комбинированной. Например, вход в локальную сеть выполняется через login и пароль сети, а вход в Интернет – через трансляцию внутренних IP адресов (или же через login и пароль доступа в Интернет). 6. Администрирование сетей доступа к Интернет. Аутентификация Up Аутентификация по IP-адресу компьютера не предусматривает защиты доступа в Интернет паролем. Пользователи, зная пароли на доступ к рабочей среде ОС других машин предприятия, могут работать на различных компьютерах. Поэтому, если несколько сотрудников используют один компьютер для работы в Интернете, разделить их трафик при учете невозможно. Существует вариант подмены IP-адреса; правда, есть и вариант противодействия - статическая таблица ARP (Address Resolution Protocol - протокол преобразования IP-адресов в MAC-адреса/аппаратные адреса сетевых карт) на шлюзе, где прописаны соответствия IP-адрес - MAC-адрес сетевой карты рабочей станции. В общем, IP-аутентификация не обладает достаточной гибкостью и достоверностью и допускает только подсчет суммарного объема трафика. В случае прокси-сервера пользователям корпоративной сети, получившим разрешение на доступ в Интернет (HTTP, FTP, ICQ), присваивается идентификационная пара: имя (login) и пароль (password). Подобная схема тоже позволяет выходить в Интернет с одного компьютера различным пользователям (главное, чтобы в клиентских программах были прописаны параметры прокси-сервера). Учет трафика будет вестись по каждому пользователю (логину) отдельно. Аутентификацию обеспечивает прокси-сервер SQUID под управлением ОС FreeBSD, а программная подсистема ncsa_auth хранит пароли в зашифрованном формате MD5. SQUID может использовать различные механизмы внешней аутентификации. Работа в Интернете через прокси-сервер должна поддерживаться клиентским ПО: в его настройках прописывается DNS или IP-адрес прокси-сервера, а также его TCP-порт. Все современные браузеры и клиент ICQ поддерживают работу через прокси-сервер и аутентификацию на нем. Аутентификация может происходить при каждом подключении (запрашиваются логин и пароль) или быть постоянной (не требующей ввода имени и пароля, при этом в настройках клиентской программы прописывается имя пользователя из списка аутентификации прокси-сервера и пароль). Аутентификация происходит однократно и действует до закрытия программы-клиента. По окончании работы в Интернете пользователь просто закрывает браузер и тем самым прерывает разрешенную сессию. 7. Учет трафика Up Учет трафика по IP-адресам рабочих станций ведется средствами IPFW программного брандмауэра, встроенного в ядро ОС FreeBSD. Для достоверного учета трафика по пользователям при такой схеме доступа сотрудники должны выходить в Интернет только с закрепленных за ними рабочих мест, что, естественно, ограничивает гибкость и мобильность их работы. Тем не менее такой подход имеет и свое преимущество - более точный учет суммарного объема трафика по IP-протоколу. Эта процедура реализуется с помощью установки двух правил COUNT брандмауэра IPFW: count ip from any to any in via de0 count ip from any to any out via de0 Первое правило учитывает входящий поток, второе - исходящий. Здесь de0 внешний сетевой интерфейс шлюза, который имеет реальный IP-адрес в Интернете. В то же время при такой схеме невозможно протоколировать имена ресурсов, посещаемых пользователями, а также имена и размеры скачанных файлов. При использовании проксисервера учет трафика ведется по протоколу HTTP, и объем таких данных меньше, чем величина IP-трафика. Но при аутентификации по пользователям SQUID заносит все данные о запросах (DNS-адреса сайтов, время получения запроса, объем скачанных файлов, источник - кэш SQUID или Интернет) в журнал по каждому пользователю, вне зависимости от IP-адреса клиентской машины. 8. Безопасность подключения к Интернет Up Подключение физического канала Интернет напрямую в корпоративную сеть равносильно вынесению рабочих мест своего предприятия на людную площадь. Как правило, информация, циркулирующая в локальной сети, критически важна для деятельности предприятия, и вредоносное воздействие вирусов (например, почтовых), атака извне или утечка данных изнутри могут полностью нарушить его работу. Вредоносное воздействие вирусов трудно недооценить, но решение этой проблемы на 90% зависит от осведомленности пользователей - не запустит ли кто вложенный в письмо вирус. Вирусные атаки можно блокировать и отражать антивирусными программами на почтовых серверах (Dr.Web, McAfee, "Антивирус Касперского Business Optimal" и т. д.) и на компьютерах пользователей (Norton Antivirus, соответствующие продукты "Лаборатории Касперского" и т. д.). Главное при этом - своевременное обновление антивирусных баз. Атаки извне, в зависимости от того, как организовано подключение, блокируются грамотной настройкой шлюза, применением прокси-сервера на шлюзе без NAT и маршрутизации, а также вынесением прокси-сервера, почтового и Web-сервера в "демилитаризованную зону" (DMZ, подсеть корпоративной сети, доступная из Интернета). Утечки корпоративных данных имеют в основном организационную природу и составляют самую сложную проблему для службы безопасности предприятия. Существуют технические решения, минимизирующие возможность этого: в частности, закрытие всех TCP/UDP-портов на интерфейсе шлюза, "смотрящем" в локальную сеть (остается только порт прокси-сервера). Должна быть отключена маршрутизация и преобразование адресов (NAT) между Интернетом и внутренними ("серыми") IP-адресами сети предприятия. Перечисленные меры используются, когда прокси-сервер установлен на шлюзе, но более защищенной считается система с прокси-сервером, вынесенным в DMZ. Наиболее полную защиту обеспечивает физическое разделение локальной корпоративной сети и Интернета. В этом случае на предприятии организуется компьютерная сеть для работы в Интернете, не связанная с локальной сетью каналами передачи информации. Данные, которые необходимо отправить по электронной почте, переносятся на сменных носителях (например, компакт-дисках), которые проверяются службой безопасности и шифруются, например, с помощью PGP - бесплатной программы шифрования почтовых сообщений и файлов. 9. Распределение пропускной способности канала Up Для IP-схемы доступа разделение пропускной способности канала между пользователями можно реализовать средствами Pipes брандмауэра IPFW ОС FreeBSD, а в случае прокси-сервера SQUID - использовать его механизм delay_pools. Сервер определяет размер файла, запрошенного пользователем, и если этот размер не превышает установленной величины, то файл загружается на максимально возможной скорости. В случае более объемного файла он передается с заданной ограниченной скоростью. Данный механизм применяется не ко всем пользователям, а лишь к перечисленным в списках ACL (Access Control List - именованная группа объектов, к которым могут применяться различные ограничения), что позволяет очень гибко настраивать приоритеты работы различных групп пользователей. В то же время, если в данный момент работает только один пользователь, к нему все равно будут применяться ограничения по скорости при загрузке больших файлов. IPFW, в отличие от delay_pools у SQUID, позволяет реализовать динамическое деление канала. 10. Доступ к ресурсам и другие ограничения Up Для IP-схемы возможны ограничения только по IP-адресам серверов и по TCP/UDP-портам. Это вызывает неудобства, поскольку сегодня распространен механизм Virtual Hosts Web-сервера Apache на основе протокола HTTP v1.1, когда один Web-сервер с одним IP-адресом обслуживает множество сайтов с разными DNS-именами. SQUID же, наоборот, предоставляет очень гибкие механизмы администрирования доступа пользователей к ресурсам Интернета с помощью списков ACL. Это может быть, например, доступ в определенное время, день недели, месяц; разрешение/запрет на копирование определенных типов файлов, разрешение/запрет на обращение к ресурсу, в имени которого содержится некоторое ключевое слово. 11. Настройка шлюза IPFW Up В роли шлюза (gateway) используется компьютер с двумя сетевыми интерфейсами (один подключен к каналу Интернета и имеет реальный IP-адрес, а другой "смотрит" в корпоративную сеть и идентифицируется IP-адресом ее подсети), на котором установлена ОС FreeBSD (http://www.freebsd.org). FreeBSD проста в настройке, надежна, распространяется бесплатно и содержит практически все, что может понадобиться для сетевого сервера масштабов предприятия. Процесс установки ОС FreeBSD, конфигурирование сетевых интерфейсов, запуск и конфигурирование IPFW, NATD, маршрутизации - в общем, все необходимое для настройки шлюза доступа в Интернет (и по IP, и с помощью прокси-сервера SQUID, кроме настройки самого SQUID) подробно описано в книге М. Эбена и Б. Таймэна "FreeBSD. Энциклопедия пользователя" (Киев: Diasoft, 2003). Для обоих вариантов организации доступа в Интернет необходимо сконфигурировать ПО IPFW. IPFW фильтрует и подсчитывает IP-пакеты на всех сетевых интерфейсах. Программа также обрабатывает пакеты и на более высоких уровнях: UDP, TCP и ICMP. Кроме того, IPFW участвует в работе NATD. Автор рекомендует при настройке правил ipfw воспользоваться утилитой trafshow для контроля обращений в сеть и из сети по всем интерфейсам с указанием IP-адресов внешних машин, протоколов и портов в реальном времени. Команда trafshow -i fxp0 -n задает отображение пакетов на fxp0-интерфейсе с номерами портов, а команда ipfw -a list отображает правила ipfw, число пакетов и объем трафика (в байтах), прошедших с момента включения сервера или последнего обнуления счетчиков правил. 12. Внедрение и работа с SQUID Up Кэширующий прокси-сервер SQUID (http://www.squid-cache.org) на платформе Unix - это распространяемое бесплатно ПО с открытым кодом. Он легко конфигурируется, хорошо документирован, широко распространен и просто интегрируется с ОС FreeBSD. SQUID позволяет организовать различные типы аутентификации при доступе к Интернету, разграничивает доступ по любому параметру (имени домена, ключевому слову в адресе, протоколу и т. д.) на основе списков ACL. Установка SQUID и системы авторизации Установка проводится из портов ОС FreeBSD (в версии 4.9, текущая версия 4.10) /usr/ports/www/squid (2.5 версия STABLE3) или /usr/ports/www/squid24 (STABLE7). Нужные опции необходимо раскомментировать в Makefile. Рекомендуемые опции: CONFIGURE_ARGS+= -enable-delay-pools (для включения механизма распределения пропускной способности); CONFIGURE_ARGS+= -enable-err-language=Russian-1251 (для диагностики на русском языке) После установки SQUID необходимо установить саму систему авторизации. Ее исходные тексты содержатся в файлах SQUID: /usr/ports/www/squid24/work/squid-2.4.STABLE7/auth_modules/NCSA Рабочий пример текста squid.conf icp_port 0 client_netmask 255.255.255.0 authenticate_program /usr/local/squid/bin/ncsa_auth /usr/local/etc/passwd authenticate_children 20 reference_age 2 weeks acl all src 0.0.0.0/0.0.0.0 acl manager proto cache_object acl localhost src 127.0.0.1/255.255.255.255 acl SSL_ports port 443 563 acl Safe_ports port 80 # http acl Safe_ports port 21 # ftp acl Safe_ports port 443 563 # https, snews acl Safe_ports port 70 # gopher acl Safe_ports port 210 # wais acl Safe_ports port 1025-65535 # unregistered ports acl Safe_ports port 280 # http-mgmt acl Safe_ports port 488 # gss-http acl Safe_ports port 591 # filemaker acl Safe_ports port 777 # multiling http acl CONNECT method CONNECT acl Inet_users proxy_auth "/usr/local/etc/squid_users" delay_pools 1 delay_class 1 2 delay_parameters 1 7500/7500 1875/1875 delay_access 1 allow Inet_users delay_access 1 deny all http_access http_access http_access http_access http_access http_access allow manager localhost deny manager deny !Safe_ports deny CONNECT !SSL_ports allow Inet_users deny all При использовании SQUID на шлюзе необходимо закрыть для локальных машин возможность обращаться к внешним адресам (и наоборот) и разрешить доступ из локальной сети только к порту прокси-сервера на его локальном интерфейсе. NAT и маршрутизацию на шлюзе, если они не нужны для SMTP или для других служб, также следует отключить. После установки, конфигурирования, запуска SQUID и его системы авторизации администратору остается только добавление и удаление пользователей. Данные о пользователе достаточно создать лишь в SQUID, так как он не попадает в среду ОС прокси-сервера, и соответственно не надо создавать идентификационные данные пользователя ОС. После изменений в squid.conf или добавления/удаления пользователей SQUID должен перечитать свою конфигурацию без закрытия существующих пользовательских сессий командой squid -k reсonfigure. Создавая пользователя SQUID при помощи ncsa_auth, необходимо прописать login и пароль пользователя в двух файлах конфигурации; в нашем примере это будет выглядеть так: /usr/local/etc/squid_users /usr/local/etc/passwd В первый файл просто добавляется имя (login) пользователя с новой строки с помощью текстового редактора. Во втором файле хранятся пароли пользователей (в MD5), и добавлять в этот файл учетную запись можно только с помощью утилиты htpasswd, которая поставляется с Web-сервером Apache. Необходимо следить за содержанием кэша SQUID и периодически его очищать во избежание переполнения файловой системы - командой squid -Z. В настройках клиентов в свойствах браузеров и клиентов ICQ необходимо указать IP-адрес прокси-сервера и порт. В нашем примере это IP:192.168.1.8 и порт 3128 (этот порт используется по умолчанию). Если программа ICQ настроена для работы через прокси-сервер, то она использует 443-й, а не 5190-й TCP-порт ICQ-серверов, что также надо учитывать при настройке межсетевых экранов. При использовании SQUID необходимо закрыть для локальных машин возможность обращаться к 80-му TCP-порту Интернет-серверов. Можно вообще разрешить доступ только к порту прокси-сервера, а ко всем остальным, за исключением почтовых, его закрыть, дабы "продвинутые" пользователи не ходили в Интернет в обход SQUID. С тонкостями настройки SQUID можно познакомиться на сайте http://www.bog.pp.ru/work/squid.html. 13. Анализ трафика Up Для этой цели используется бесплатная программа-анализатор с открытым кодом SARG (http://sarg.sourceforge.net). Результат ее работы - HTML-страницы, которые отображают всевозможные статистические срезы данных о работе пользователей в Интернете. Анализируется весь период ведения журнала, поэтому удобнее делать Рис. 3. Пример анализа трафика Интернета у пользователей корпоративной сети (данные отсортированы по объему трафика, полученному пользователем за месяц). необходимые срезы в конце месяца, а затем очищать журнал SQUID командой access.log. Наиболее часто востребованы два типа срезов. Во-первых, распределение объемов информации, загруженной из Интернета, по пользователям, обычно отсортированное по убыванию объема (рис. 3). При этом выдается также количественная информация об эффективности кэширования. Данный срез позволяет проанализировать объем работы в Интернете в целом и проранжировать пользователей по активности их работы в Интернете. Второй популярный срез - отображение загруженной конкретным пользователем информации по сайтам (рис. 4), также отсортированное по убыванию объемов данных. Данный срез позволяет провести "разбор полетов" пользователя в Интернете и выяснить, соответствуют ли наиболее часто запрашиваемые сайты служебным обязанностям сотрудника. Рис. 4. Пример анализа трафика конкретного пользователя сети (данные отсортированы по объему трафика с конкретных сайтов). 14. Выводы Up Мы рассмотрели два варианта организации постоянного подключения корпоративной сети к Интернет. Для варианта "по IP-адресам компьютеров пользователей с помощью правил IPFW" характерны следующие недостатки. Во-первых, невозможно проверить целесообразность работы пользователя в Интернете, поскольку IPFW подсчитывает только суммарный трафик, по каждому правилу, прописанному для конкретной машины, и не ведет учета посещаемых сайтов. Во-вторых, невозможно провести авторизацию пользователя, работающего в данный момент в Интернете. Это особенно важно, если машину "делят" между собой несколько пользователей. И наконец, существует возможность подмены пользователем IP-адреса. Кроме того, в случае использования терминального сервера невозможно учитывать трафик различных пользователей, так как все они работают с одного IP-адреса терминального сервера. Перечисленные недостатки просто отражают ограничения учета и администрирования трафика по IP-адресам и системы учета IPFW. IPFW и не предназначен непосредственно для замеров трафика пользовательских машин, это средство для учета канального трафика. Полное и законченное решение проблемы предоставляет система, использующая шлюз с ОС FreeBSD, настроенный брандмауэр IPFW и установленный на нем прокси-сервер SQUID с включенной аутентификацией ncsa_auth. Использование кэширующего прокси-сервера в корпоративной сети позволяет сэкономить до 10% на оплате объема месячного трафика и многократно ускорить загрузку повторно посещаемых ресурсов. Все ПО, применяемое в данном решении, - бесплатное. Расходы на его поддержку минимальны, а как показывает практика, система FreeBSD+SQUID достаточно надежна. Система SQUID благодаря гибкости настройки и наличию интерфейсов для подключения внешних модулей хорошо масштабируется. Погрешность учета трафика по протоколу HTTP в сравнении с IP, присущая SQUID, не принципиальна; гораздо важнее, что при этом можно организовать достоверный количественный и качественный мониторинг работы пользователей в Интернете по протоколам HTTP, HTTPS и FTP и разграничить права и приоритеты доступа. Проксисервер способен функционировать на достаточно маломощной машине, например, с процессором Celeron частотой 1 ГГц, 128 Мбайт памяти и жестким диском 20 Гбайт (такая конфигурация в данный момент работает на нашем предприятии, обслуживая 30 пользователей), а роль шлюза при доступе по IP (FreeBSD, IPFW, NATD) может выполнять компьютер на базе Pentium 166 МГц со 128 Мбайт памяти. Дополнительные источники информации 1. Майкл Эбен, Брайан Таймэн. FreeBSD. Энциклопедия пользователя. Киев: Diasoft, 2003 (http://www.diasoft.kiev.ua). В этой книге прекрасно раскрыты вопросы установки ОС FreeBSD, настройки сетевых интерфейсов, сборки ядра, системного и сетевого администрирования. По мнению автора, это лучшая книга на русском языке по администрированию ОС FreeBSD. Она хороша и для начинающих, и для уже работающих администраторов. У авторов книги получилось удивительно сбалансированное сочетание - это и полноценный учебник "с нуля", и справочник администратора. В книге также описана настройка программ, реализующих прикладной аспект сервера FreeBSD: организация шлюза (NAT, IPFW), Apache, FTP, BIND, NFS, SAMBA, DHCP. 2. Терри Оглтри. Firewalls. Практическое применение межсетевых экранов. М.: ДМК Пресс, 2003 (http://www.dmk.ru). Очень удачная книга на тему организации и защиты подключения компьютерной сети предприятия, с базового до среднего уровня. 3. Ресурсы Интернета: http://freebsd.org - официальный сайт ОС FreeBSD; http://opennet.ru - настройка FreeBSD; http://www.squid-cache.org - официальный сайт SQUID; http://squid.opennet.ru - общая настройка SQUID; http://www.bog.pp.ru/work/squid.html - профессиональное конфигурирование SQUID; http://squid-docs.sourceforge.net/latest/html/c16.html - документация по SQUID; http://web.onda.com.br/orso/index.html - сайт SARG. 15. Методы поиска в Интернет Поисковый сервер Google Up 0. Google отлично понимает английский язык, но хуже работает с русскими источниками. 1. Перечень слов (предложение) воспринимается в основном по схеме «или» и дает очень большой список ссылок. Однако Google понимает, что ключевыми словами поиска являются имена существительные, а прилагательные дополняют их, т.е. пара «существительное плюс прилагательное» воспринимается по схеме И как единое целое. 2. Предложение + слово воспринимается как Предложение И слово, что существенно сокращает поиск и количество найденных ссылок. 3. «Предложение в кавычках» воспринимается как единое целое, а не как перечень отдельных слов (т.е. слова воспринимаются не только по схеме И, но и с учетом порядка их следования). Это очень сильно сужает поиска. 4. Звездочка * позволяет вести поис5 по части слова или фразы (справа, слева, с двух сторон и другие варианты) 5. Запрос site:web-адрес (или IP адрес) - например, фотоапарат site:city.com.ua будет вести поиск фотоаппаратов на сайте сети супермаркетов city.com 6. Минус в строке поиска исключит из результатов указанное множество, например запрос автомобили – BMW выдаст все сайты об автомобилях, кроме тех, кто содержит упоминание о BMW. 7. Синонимичный ряд поиска, например, в запросе ~silent place будут найдены не только тихие места, но и спокойные quiet place, и т.п. 8. Ограничение поиска заданными типами файлов в виде запрос filetype:pdf Могут указываться такие типы файлов в качестве области поиска как pdf (Adobe Portable Document), Ps (Adobe Postscript), wk1, wk2, wk3, wk4, wk5, wki, wks, wku (Lotus 1-2-3), lwp (lotus WordPro), mw (MacWrite), xls (MS Excel) , doc (MS Word), ppt (MS PowerPoint), wks, wps, wdb (MS Works), wri (MS Write), rtf (Rich Text Format), swf (Shockwave Flash ), ans, txt (Text в кодах ANS или txt). 9. Оператор link: site или страница позволяет узнать, какие и сколько примерно ссылок на данный сайт или страницу имеется в Интернет. Например, запрос link:apple.com выдаст список из129 тысяч сайтов, в заголовках которых есть ссылки на указанный сайт или страницу; link:Microsoft.com – 140 тысяч ссылок. Однако ссылки на отдельные слова или фразы этим оператором не рассматриваются. – Уточнить работу оператора! 10. Оператор INURL: похож на предыдущий, но в отличие от него он ищет ссылки на те адреса, в URL которых есть указанная комбинация слов, например, INURL: java 11. CASH: оператор позволяет «увидеть» более ранние версии сайтов, которые сейчас, возможно даже исчезли. Например, если текущий сайт определяется запросом вида apple.com/macosx , то его более раннюю (кешированную) версию можно увидеть с помощью запроса вида cash: apple.com/macosx / . Слеш на конце обязателен. 12. Оператор INFO: в поисковике Google позволяет листать своеобразный справочник. Например, запросом info:Samsung.com можно получить краткое описание этого сайта, посмотреть его кешированную версию, получить список связанных с ней ресурсов и др 13. Оператор related: позволяет страницы связанные с одной конкретной страницей, указанной в запросе. Например, запрос related:bmw даст список всех региональных сайтов концерна bmw. 14. Оператор define: очень полезен для энциклопедистов. Он позволяет найти определения указанного слова, причем здесь можно работать не только с английскими словами. Например, запрос вида define:собака даст на первом месте русскоязычную статью Википедии (Wikipedia – от гавайского wiki-wiki – быстро). При этом принимаются во внимание несколько значений слова (например, животное и типографский символ). И заодно предлагается набор фраз, содержащих введенное слово 16. Тезаурус лекции Up Интернет, модель сети OSI/ISO, IP адрес Номер порта клиентский компьютер, класс сети, Доменный адрес, Web- кэширование, Кэш-сервер, идентификация IPv6, хост, Сеть, подсеть, TCP/IP, маска подсети, Трансляция адресов, концепция CIDR, DNS, сервер DNS, протокол разрешения адреса, DoD, IPv4, маршрутизация, трансляция номера порта, WWW, Web site, Прокси-сервер, шлюз, MAC адрес, Web page, URL авторизация, аутентификация, 17. Контрольные вопросы по лекции Up 1. Интернет (с большой буквы) – это: 1.1. International network 1.2. Глобальная система компьютерных сетей общего доступа, взаимодействующих между собой на уровне обмена стандартными пакетами данных по протоколу IP 1.3. Всемирная «паутина» (совокупность информационных ресурсов, объединенная телекоммуникационными сетями) 1.4. Глобальная информационная инфраструктура 1.5. Сеть сетей – самая общая глобальная сеть 1.6. Глобальная совокупность сетей, взаимодействующих между собой по протоколам стека TCP/IP 1.7. Понятие Интернет эволюционирует вместе с развитием сетевых технологий 1.8. Всемирная компьютерная сеть (не включая телефонные сети общего пользования) 1.9. Всемирная компьютерная сеть (включая телефонные сети общего пользования) 1.10. Глобальная система телекоммуникации 1.11. Система взаимодействующих открытых сетей (OSI – Open Systems Interconnection Basic Reference Model) согласно семиуровневой модели международного института по стандартизации (International Standard Organization) 1.12. Международная информационная сеть военного ведомства США 1.13. Альтернативное название сети ARPANET (Advanced Research Project Agency Network) разработки военного ведомства США (группы ARPA ) 1.14. Международная компьютерная сеть, организованная по четырехуровневой модели взаимодействия - разработка военного ведомства США (модель DoD – Department of Defense) на основе стека протоколов TCP/IP 1.14. Совокупность виртуальных сетей и подсистем глобального масштаба, объединяющая все возможные виды телекоммуникации 1.15. Телекоммуникационная сеть нового поколения (Next Generation Network NGN) 2. Модель OSI/ISO – это: Up 2.1. Модель построения современного Интернет 2.2. Модель взаимодействия открытых систем международной организации стандартов (ISO), определяющая семь уровней протоколов 2.3. Абстрактная концептуальная модель, широко употребляемая для качественного анализа уровней и протоколов взаимодействия в сетях передачи данных 2.4. Абстрактная концептуальная модель открытых сетевых структур, которая практически не нашла реального воплощения при построении современного Интернет 2.5. Модель взаимодействия, которая определила архитектуру стека протоколов TCP/IP 2.6. Семиуровневая модель, в которой только нижние четыре уровня (от физического до транспортного) соответствуют реальной модели Интернет 2.7. Концептуальная модель построения компьютерных сетей с иерархией протоколов: физический, канальный, сетевой, транспортный, сеансовый, представительский, прикладной 2.8. Концептуальная модель построения компьютерных сетей с иерархией протоколов: сетевой, межсетевой, транспортный, прикладной 2.9. Семиуровневая модель взаимодействия открытых систем, в которой только третий уровень (сетевой, или IP) совпадает с реальной моделью Интернет 2.10.Семиуровневая модель взаимодействия открытых систем, в которой нижние три уровня (физический, канальный и сетевой) совпадает с реальной моделью Интернет 2.11.Семиуровневая модель взаимодействия открытых систем, в которой нижние четыре уровня (физический, канальный, сетевой и транспортный) совпадает с реальной моделью Интернет 2.12. Семиуровневая модель взаимодействия открытых систем, в которой только верхний (прикладной) уровень совпадает с реальной моделью Интернет 2.13. Семиуровневая модель взаимодействия открытых систем, в которой нижние два уровня (физический и канальный) соответствуют сетевому уровню современной модели Интернет (DoD), третий (сетевой) уровень совпадает с моделью DoD; четвертый (транспортный) уровень и частично пятый (сеансовый) покрываются уровнем NCP модели DoD 3. IP адрес – это: Up 3.1. Номер сети, в которой находится клиентский компьютер 3.2. Номер прикладного процесса, по которому компьютер взаимодействует с другим компьютером в соединении типа «Точка-точка» 3.3. Число из 32-бит, определяющее уникальный номер хоста в сети Интернет 3.4. Число из 16 октетов бит, определяющее уникальный номер хоста в сети Интернет 3.5. Число из 20 октетов бит, определяющее уникальный номер хоста в сети Интернет 3.6. Число 48 бит , определяющее уникальный номер узла сети 3.7. Двоичный идентификатор узла сети Интернет, который указывается в заголовке IP пакета (по одному для отправителя и получателя) 3.8. Уникальный двоичный идентификатор узла сети Интернет, который содержится в заголовке IP пакета (по одному для отправителя и получателя) 3.9. Уникальная метка виртуального канала 3.10. Уникальная метка виртуального пути 3.11. Уникальная метка виртуального тракта 3.12. Уникальная метка виртуального соединения 3.13. Уникальное символьное имя компьютера в сети 3.14. Универсальный идентификатор ресурса в сети Интернет (URL) 3.15. Пара «номер узла в сети + номер прикладного процесса, или порта) 3.16. Адрес узла в заголовке кадра 3.17. Пара «номер узла в сети + маска адреса» 3.18. Один из главных параметров межсетевого взаимодействия в сети Интернет (его длина зависит от типа используемого протокола IP) 3.19. Идентификатор узла сети в стеке протоколов TCP/IP; может иметь длину 4 или16 двоичных октетов – протоколы IPv4, IPv6; технологии ATM и FR в протоколах сигнализации имеют длину адреса 20 октетов 4. Маршрутизация – это: Up 4.1. Основная функция сетевого устройства типа «маршрутизатор» 4.2. Адресная таблица сетевого узла, определяющая топологию его сетевого окружения 4.3. Процедура трансляции (перевода) физических адресов сети в их IP адреса 4.4. С точки зрения клиента сети – это функция узла сети, определяющая, какому следующему узлу сети следует передать полученный IP пакет в зависимости от IP адреса назначения в полученном пакете 4.5. Преобразование IP адреса назначения в метку виртуального пути 4.6. Преобразование IP адреса назначения в физический адрес сети 4.7. Вычисление адреса подсети на основании анализа IP адреса назначения 4.8. Процедура взаимодействия узла со своим сетевым окружением с целью построения и модификации таблиц маршрутизации 4.9. Преобразование кадра из формата одной сети в формат сети, куда передается пакет 4.9. Преобразование пары «IP адрес + номер порта» внутреннего клиента сети в эквивалентную ей пару аналогичных параметров прокси-сервера 4.10. Вычисление IP адреса на основании символического адреса получателя 4.11. Поиск в базе данных DNS числового адреса узла назначения на основании его символьного адреса 4.12. Одна из основных функций межсетевого уровня взаимодействия сетей 4.13. Определение адресов сетей и подсетей, окружающих данный узел (а также масок этих сетей и подсетей) 4.14. Вычисление адреса хоста в сети на основании маски сети и IP адреса назначения 4.15. Процедура т.н. «тройного рукопожатия» , т.е такого обмена пакетами между узлами сети, в результате которого устанавливается логическое соединение типа «точка-точка» 4.16. С точки зрения администратора сети – это совокупность методов и средств для построения и модификации маршрутных таблиц в узлах сети 5. Маска подсети – это: Up 5.1. Тридцати-двух разрядное двоичное число, которое определяет класс подсети и адрес хоста в ней 5.2. Запись вида a1 c0 89 ed , состоящая из 8 шестнадцатиричных букв 5.3. Запись вида «IP-адрес / 24», где число после черты означает количество двоичных разрядов адреса подсети (в диапазоне от 0 до 32) 5.4. Количество старших двоичных разрядов IP-адреса, определяющих адрес подсети, в которой находится узел с данным IP-адресом 5.5. Запись вида 11111111111111111111111100000000 5.6. Запись вида 255.255.255.0 5.7. Запись вида 192.168.0.1/16 5.8. Один из параметров подсети, который передается по служебным протоколам обмена информацией между соседними маршрутизаторами сети с целью построения и обновления таблиц маршрутизации 5.9. Шаблон, который накладывается на IP-адрес с целью выделения в нем двух частей – адреса подсети и адреса хоста в этой подсети; может выражаться в различных формах, в зависимости от того, интерпретируется он человеком или цифровым вычислительным устройством. 5.10. Принадлежность подсети к одному из выделенных классов (A,B,C,… ), которые определяют соотношение между длиной адреса подсети и адресом хоста в сети в общем IP-адресе. 5.11. Один из параметров в таблице маршрутизации узла сети, который описывает свойства подсетей, смежных с данным узлом 5.12. Устаревший параметр, который не используется в современной бесклассовой интер-доменной маршрутизации CIDR 6. Доменный адрес – это: Up 6.1. Символьная запись вида http://www.google.com.ua/ 6.2. Символьная запись вида http://google.com.ua/ 6.3. Символьная запись вида www.google.com.ua 6.4. Символьная запись вида google.com.ua 6.5. Символьный эквивалент числового IP-адреса узла сети Интернет, который состоит из нескольких частей доменного имени, разделенных между собой точками, например, google.com.ua ; при этом более общие (старшие) части родового доменного имени располагаются справа 6.6. Символьный эквивалент числового IP-адреса узла сети Интернет, который состоит из имени типа протокола (например http), префикса www и нескольких частей доменного имени, разделенных между собой точками, например, http://www.google.com.ua 6.7. Символьный эквивалент числового IP-адреса узла сети Интернет, который состоит из префикса www и нескольких частей доменного имени, разделенных между собой точками, например, www.google.com.ua 6.8. Список ключевых слов, возможно соединенных знаками логических функций тип «И», «ИЛИ», «НЕ» , которые используются поисковым сервером типа google для быстрого доступа к узлам и ресурсам сети Интернет 6.9. Универсальный идентификатор ресурса (Universal Resource Locator) 6.10. Единый указатель ресурсов (Uniform Resource Locator) 6.11. Запись вида <схема>://<логин>:<пароль>@<хост>:<порт>/<URL‐ путь> 6.12. Запись типа http://ru.wikipedia.org/wiki/URL, в которой указан полный путь к ресурсу Интернет 6.13. Уникальное символьное имя узла сети Интернет, имеющее свой численный эквивалент в базе данных DNS 6.14. Cимвольное имя узла сети Интернет, имеющее свой численный эквивалент в базе данных DNS 6.15. Иерархическое составное символьное имя узла сети, в котором старший (правый) домен означает принадлежность к государству или географическому региону 6.16. Иерархическое составное символьное имя узла сети, в котором старший (правый) домен означает принадлежность к глобальному провайдеру услуг Интернет 7. URL – это: Up 7.1. Уникальное символьное имя узла сети Интернет, имеющее свой численный эквивалент в базе данных DNS 7.2. Запись типа http://ru.wikipedia.org/wiki/URL, в которой указан полный путь к информационному ресурсу Интернет (например, файлу) 7.3. Универсальный указатель ресурса (Universal Resource Locator), в котором могут использоваться только латинские буквы, цифры и некоторые служебные символы 7.4. Единый указатель ресурсов (Uniform Resource Locator) сети Интернет, имеющий структуру записи типа <схема>://<логин>:<пароль>@<хост>:<порт>/<URL‐ путь> 7.5. Запись вида <схема>://<логин>:<пароль>@<хост>:<порт>/<URL‐ путь> 7.6. Ссылка на запись в международной базе данных PURL (Persistent Uniform Resource Locator), в которой содержится полный адрес информационного ресурса 7.7. Единый идентификатор ресурса (Uniform Resource Identifier) имеющий структуру типа <схема>:<идентификатор-в-зависимости-от-схемы> 7.8. Единый указатель ресурсов (Uniform Resource Locator), в котором могут использоваться только латинские буквы, цифры и некоторые служебные символы 7.9. Унифицированный (единый) указатель ресурсов сети, примерами записи которого могут быть: http://ru.wikipedia.org/wiki/URL http://en.wikipedia.org:80/wiki/Special:Search?search=train&go=Go ftp://myname:mypass@myhost.com:21/etc/motd prospero://myhost.dom/pros/somename file://vms.myhost.edu/disk$user/my/notes/note123.txt 7.10. Унифицированный (единый) указатель ресурсов сети, примерами записи которого могут быть: http://ru.wikipedia.org/wiki/URL http://en.wikipedia.org:80/wiki/Special:Search?search=train&go=Go ftp://myname:mypass@myhost.com:21/etc/motd //myhost.dom/pros/somename file://vms.myhost.edu/disk$user/my/notes/note123.txt 7.11. Унифицированный (единый) указатель ресурсов сети, примерами записи которого могут быть: http:ru.wikipedia.org/wiki/URL http://en.wikipedia.org:80/wiki/Special:Search?search=train&go=Go ftp://myname:mypass@myhost.com:21/etc/motd prospero://myhost.dom//pros/somename file://vms.myhost.edu/disk$user/my/notes/note123.txt 8. Выберите корректные утверждения из списка Up 8.1. Авторизация – это проверка прав доступа к ресурсам системы; например, разрешение, предоставляемое банком-эмитентом для проведения операций с использованием банковской карты и порождающее его обязательство по исполнению представленных документов, составленных с использованием банковской карты 8.2. Идентификация – это установление тождественности неизвестного объекта известному на основании совпадения признаков, т.е. опознание объекта или субъекта информационного взаимодействия 8.3. Аутентификация (Authentication) - это подтверждение подлинности, или процедура проверки соответствия субъекта и того, за кого он пытается себя выдать, с помощью некой уникальной информации, в простейшем случае — с помощью имени и пароля. Данную процедуру следует отличать от идентификации (опознавания субъекта информационного взаимодействия) и авторизации (проверки прав доступа к ресурсам системы). 8.4. Авторизация – это процесс запроса и подтверждения имени пользователя (Login) и его пароля 8.5. Идентификация – это процедура передачи и проверки идентификационного кода клиента (ID) 8.6. Аутентификация – это подтверждение прав пользования системой 8.7. Авторизация – это процесс подтверждения авторства клиента путем введения пароля доступа 8.8. Идентификация – это процедура установления и подтверждения личности клиента 8.9. Аутентификация – это проверка прав доступа к ресурсам системы; например, разрешение, предоставляемое банком-эмитентом для проведения операций с использованием банковской карты и порождающее его обязательство по исполнению представленных документов, составленных с использованием банковской карты 8.10. Опознание кредитной карточки клиента в банкомате и подтверждение пароля включают в себя элементы идентификации, авторизации и аутентификации 8.11. Опознание кредитной карточки клиента в банкомате и подтверждение пароля включают в себя элементы только авторизации и аутентификации (без идентификации) 8.12. Опознание кредитной карточки клиента в банкомате и подтверждение пароля включают в себя элементы только идентификации и аутентификации (без авторизации) 9. Выберите корректные утверждения из списка Up 9.1. MAC адрес – это Media Access Control (управление доступом к среде) 9.2. MAC адрес – это адрес узла сети на физическом уровне (физический адрес) 9.3. MAC адрес – это квази-уникальный 6-октетный идентификатор сетевого адаптера канального уровня в локальных компьютерных сетях, входящий в одно из трех однотипных адресных пространств, управляемых Международным институтом инженеров по электротехнике и электронике IEEE (MAC-48, EUI-48, and EUI-64). 9.4. Каждый компьютер в локальной сети может иметь только один уникальный MAC адрес 9.5. MAC адрес узла сети должен быть жестко привязан к IP-адресу узла 9.6. MAC адрес сетевого адаптера всегда жестко зашивается его производителем и не может быть изменен пользователем 9.7. В мире не может быть двух или более адаптеров канального уровня с одинаковым MAC адресом 9.8. Широковещательный MAC-адрес имеет вид FF FF FF FF FF FF 9.9. Широковещательный MAC-адрес имеет вид 255.255.255.255 9.10. MAC-адрес не может иметь вид A0 B1 C2 D3 E4 F5 G6 9.11. MAC-адрес не может иметь вид A0 B1 C2 D3 E4 F5 00 9.12. Один компьютер может иметь несколько различных MAC-адресов 9.13. Протокол ARP служит для установления соответствия между IP-адресами компьютеров локальной сети и их физическими (MAC) адресами 9.14. Мосты и коммутаторы Ethernet прозрачны для широковещательных MAC адресов, а шлюзы и маршрутизаторы – нет 9.15. Широковещательный MAC-адрес соответствует т.н. «ограниченному широковещательному IP адресу» 9.16. Широковещательный MAC-адрес соответствует т.н. «направленному широковещательному IP адресу» 10. Выберите корректные утверждения из списка Up 10.1. Прокси-сервер – это компьютер или прикладная программа посредник между Интернет и внутренней локальной сетью; позволяет организовать выход в Интернет многих компьютеров через небольшое количество (даже один) реальный публичный IP-адрес; бывает транслирующий (передающий все запросы и ответы) и кеширующий (ответы на некоторые повторяющиеся запросы временно запоминаются в сервере и предаются клиентам без обращения к серверам \интернет). 10.2. Прокси-сервер – это компьютер, который транслирует (преобразует) внутренние адреса и порты хостов локальной сети в исходящие (наружные) адреса и порты 10.3. Прокси-сервер – это компьютер, который осуществляет кеширование (временное промежуточное хранение) клиентских запросов и серверных ответов для организации связи компьютеров локальной сети с Интернет 10.4. Покси-сервер, который все запросы и ответы передает без какихлибо изменений, называтся шлюзом или туннельным прокси-сервером 10.5. Клиентский компьютер не может выполнять роль прокси-сервера 10.6. Основным назначением прокси-сервера является функция сетевого экрана (firewall, brandmaurer) 10.7. Одной из важных функций прокси-сервера является защита внутренней сети от вторжения извне (вирусы, хакерские атаки, вэбагенты и пр.), а также ограничения и контроль запросов или транзакций изнутри сети наружу в Интернет (функция сетевого экрана - firewall, brandmaurer) 10.8. Прокси-сервер должен обеспечивать автоматическое выделение динамических внутренних адресов компьютерам локальной сети по протоколу DHCP (Dynamic Host Configuration Protocol) 10.9. Прокси-сервер может выполнять функции дополнительного секретного кодирования информации при обмене с Интернет 10.10. Прокси-сервер позволяет существенно расширить пространство IPадресов в протоколе IPv4 за счет использования номеров портов в качестве дополнительного параметра адресации 10.11. Точка доступа WiFi может выполнять многие функции проксисервера 10.12. В качестве прокси можно использовать коммутатор Ethernet